新書推薦:

《

东法西渐:19世纪前西方对中国法的记述与评价

》

售價:NT$

918.0

《

养育男孩:官方升级版

》

售價:NT$

230.0

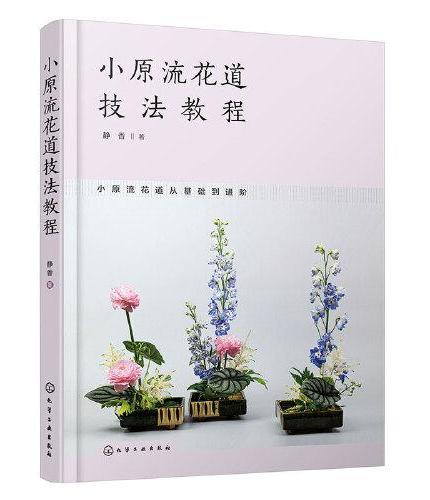

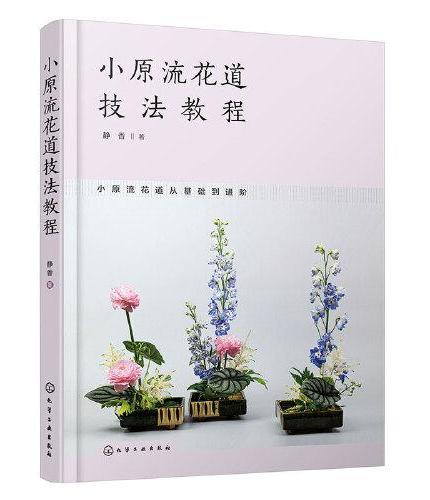

《

小原流花道技法教程

》

售價:NT$

500.0

《

少女映像室 唯美人像摄影从入门到实战

》

售價:NT$

505.0

《

詹姆斯·伍德系列:不负责任的自我:论笑与小说(“美国图书评论奖”入围作品 当代重要文学批评家詹姆斯·伍德对“文学中的笑与喜剧”的精湛研究)

》

售價:NT$

398.0

《

武当内家散手

》

售價:NT$

230.0

《

诛吕:“诸吕之乱”的真相与吕太后时期的权力结构

》

售價:NT$

454.0

《

炙野(全2册)

》

售價:NT$

356.0

|

| 內容簡介: |

|

本书是普通高等教育\十一五”国家级规划教材和湖北省线上线下混合式一流本科课程配套教材。 本书内容主要包括:绪论、网络安全体系结构、网络攻击与防范,密码技术、信息认证技术、访问控制技术、恶意代码防范技术、防火墙技术、入侵检测技术、虚拟专用网技术、网络安全扫描技术、网络隔离技术、信息隐藏技术、无线局域网安全技术、蜜罐技术等,以及网络安全管理的概念、内容、方法。全书内容广泛,注重理论联系实际,结合理论设计了11个单科目实验和1个对抗性实验。本书为任课教师免费提供电子课件。 本书可以作为普通高等院校网络空间安全、计算机、通信工程、信息与计算科学、信息管理与信息系统等专业的教材。

|

| 關於作者: |

|

闫宏生,男,教授,中国人民解放军国通信指挥学院(现已改名为中国人民解放军国防信息学院)任教,获学院优秀教学成果一等奖、总参通信部优秀教学成果二等奖等多项。

|

| 目錄:

|

目 录

第1章 绪论1

1.1 计算机网络安全的本质2

1.2 计算机网络安全面临的挑战3

1.3 威胁计算机网络安全的主要因素5

1.4 计算机网络安全策略6

1.5 计算机网络安全的主要技术措施8

本章小结8

习题19

第2章 网络安全体系结构11

2.1 网络安全体系结构的概念12

2.1.1 网络体系结构12

2.1.2 网络安全需求13

2.1.3 建立网络安全体系结构的必要性13

2.1.4 网络安全体系结构的任务14

2.2 网络安全体系结构的内容14

2.2.1 开放系统互连安全体系结构(OSI安全体系结构)14

2.2.2 基于TCP/IP的网络安全体系结构17

2.2.3 美国国防部目标安全体系结构与国防信息系统安全计划17

2.3 网络安全体系模型和架构19

2.3.1 PDRR模型19

2.3.2 P2DR模型20

2.3.3 IATF框架20

2.3.4 黄金标准框架22

本章小结23

习题223

第3章 网络攻击与防范25

3.1 网络攻击的分类26

3.1.1 主动攻击26

3.1.2 被动攻击26

3.2 网络攻击的步骤和手段26

3.2.1 网络攻击的一般步骤27

3.2.2 网络攻击的主要手段30

3.3 网络攻击的防范36

3.3.1 防范网络攻击的管理措施36

3.3.2 防范网络攻击的技术措施37

本章小结39

实验3 网络防范40

实验3.1 综合扫描40

实验3.2 账号口令破解40

实验3.3 IPSec策略配置42

习题344

第4章 密码技术45

4.1 密码技术概述46

4.1.1 密码系统的基本组成46

4.1.2 密码体制分类47

4.1.3 古典密码体制50

4.1.4 初等密码分析53

4.2 分组密码体制54

4.2.1 数据加密标准54

4.2.2 中国商用密码算法61

4.2.3 其他分组密码算法64

4.3 公钥密码体制65

4.3.1 RSA密码体制65

4.3.2 ElGamal密码体制67

4.4 密钥管理68

4.4.1 传统密码体制的密钥管理69

4.4.2 公钥密码体制的密钥管理75

本章小结77

实验4 典型密码技术78

实验4.1 古典密码算法78

实验4.2 密码分析78

实验4.3 RSA密码79

习题479

第5章 信息认证技术81

5.1 报文认证82

5.1.1 报文认证的方法82

5.1.2 报文认证的实现82

5.1.3 报文的时间性认证83

5.2 身份认证83

5.2.1 身份认证的定义83

5.2.2 口令验证84

5.2.3 利用信物的身份认证86

5.2.4 利用人类特征进行身份认证87

5.2.5 网络通信中的身份认证88

5.3 数字签名89

5.3.1 数字签名的概念90

5.3.2 数字签名的设计需求90

5.3.3 数字签名的生成90

5.3.4 数字签名的设计实现过程90

5.4 认证中心92

5.4.1 公开发布92

5.4.2 公用目录表92

5.4.3 公钥管理机构93

5.4.4 公钥证书94

5.4.5 认证中心的功能94

5.4.6 认证中心的建立95

本章小结97

实验5 CA系统应用97

习题5102

第6章 访问控制技术103

6.1 访问控制概述104

6.1.1 访问控制的基本任务104

6.1.2 访问控制的要素105

6.1.3 访问控制的层次107

6.2 访问控制的类型108

6.2.1 自主访问控制108

6.2.2 强制访问控制112

6.2.3 基于角色的访问控制115

6.2.4 基于任务的访问控制115

6.3 访问控制模型116

6.3.1 访问矩阵模型116

6.3.2 BLP模型116

6.3.3 Biba模型117

6.3.4 角色模型118

6.3.5 TBAC模型121

6.4 访问控制模型的实现122

6.4.1 访问控制模型的实现机制122

6.4.2 自主访问控制的实现及示例124

6.4.3 强制访问控制模型的实现及示例127

6.4.4 基于角色的访问控制的实现及示例128

6.4.5 基于任务的访问控制的实现及示例129

本章小结130

习题6131

第7章 恶意代码防范技术132

7.1 恶意代码及其特征133

7.1.1 恶意代码的概念133

7.1.2 恶意代码的发展史133

7.1.3 典型恶意代码136

7.2 恶意代码防范的原则和策略147

7.3 恶意代码防范的技术体系150

7.3.1 恶意代码检测150

7.3.2 恶意代码清除156

7.3.3 恶意代码预防158

7.3.4 恶意代码免疫159

本章小结161

实验7 网络蠕虫病毒及防范162

习题7164

第8章 防火墙技术165

8.1 防火墙的基本原理166

8.2 防火墙的分类168

8.2.1 包过滤防火墙168

8.2.2 应用代理防火墙174

8.2.3 复合型防火墙182

8.3 防火墙体系结构184

8.3.1 常见的防火墙体系结构184

8.3.2 防火墙的变化和组合188

8.3.3 堡垒主机191

8.4 防火墙的发展趋势196

本章小结200

实验8 Window 7防火墙的配置200

习题8203

第9章 入侵检测技术204

9.1 入侵检测概述205

9.2 入侵检测系统的结构206

9.2.1 入侵检测系统的通用模型206

9.2.2 入侵检测系统的结构207

9.3 入侵检测系统类型209

9.3.1 基于主机的入侵检测系统209

9.3.2 基于网络的入侵检测系统210

9.3.3 分布式入侵检测系统211

9.3.4 入侵检测系统的部署213

9.4 入侵检测基本技术214

9.4.1 异常检测技术215

9.4.2 误用检测技术218

9.5 入侵检测的响应机制220

9.5.1 主动响应220

9.5.2 被动响应221

本章小结222

实验9 入侵检测系统222

习题9225

第10章 虚拟专用网技术226

10.1 虚拟专用网概述227

10.1.1 虚拟专用网概念的演进227

10.1.2 IP-VPN的概念228

10.1.3 IP-VPN基本特征229

10.2 虚拟专用网的分类及原理230

10.2.1 虚拟专用网的分类230

10.2.2 VPN的基本原理234

10.3 VPN隧道机制235

10.3.1 IP隧道技术236

10.3.2 IP隧道协议237

10.3.3 VPN隧道机制238

10.4 构建VPN的典型安全协议:IPsec协议簇240

10.4.1 IPsec体系结构240

10.4.3 IPsec工作模式241

10.4.4 安全关联和安全策略243

10.4.5 AH协议245

10.4.6 ESP协议247

10.5 基于VPN技术的典型网络架构250

本章小结252

实验10 虚拟专用网252

习题10255

第11章 其他网络安全技术256

11.1 网络安全扫描技术257

11.1.1 网络安全扫描技术简介257

11.1.2 端口扫描技术258

11.1.3 漏洞扫描技术259

11.1.4 常见安全扫描器260

11.2 网络隔离技术263

11.2.1 网络隔离技术简介264

11.2.2 网络隔离技术原理264

11.2.3 安全隔离网闸265

11.3 信息隐藏技术266

11.3.1 信息隐藏技术简介266

11.3.2 隐写技术268

11.3.4 数字水印技术270

11.3.5 信息隐藏技术在网络安全中的应用271

11.4 无线局域网安全技术273

11.4.1 无线局域网的安全缺陷273

11.4.2 针对无线局域网的攻击274

11.4.3 常用无线局域网安全技术275

11.4.4 无线局域网的常用安全措施276

11.5 蜜罐技术278

11.5.1 蜜罐技术简介278

11.5.2 蜜罐关键技术281

11.5.3 典型蜜罐工具283

11.5.4 蜜罐技术发展方向284

本章小结285

实验11 网络攻防对抗285

习题11290

第12章 网络安全管理291

12.1 网络安全管理概述292

12.1.1 网络安全管理的内涵292

12.1.2 网络安全管理的原则293

12.1.3 网络安全管理的内容295

12.2 网络安全管理体制296

12.3 网络安全设施管理297

12.3.1 硬件设施的安全管理297

12.3.2 机房和场地设施的安全管理298

12.4 网络安全风险管理299

12.4.1 风险和网络安全风险299

12.4.2 网络安全风险的相关要素300

12.4.3 网络安全风险管理过程300

12.5 网络安全应急响应管理301

12.5.1 网络安全应急响应管理的基本流程302

12.5.2 网络安全应急响应的基本方法304

12.5.3 网络安全应急响应技术体系306

12.6 网络安全等级保护管理307

12.7 网络安全测评认证管理308

12.7.1 网络安全测评认证基本概念309

12.7.2 我国网络安全测评认证标准309

12.7.3 网络安全测评认证主要技术311

本章小结315

习题12316

参考文献317

|

|