新書推薦:

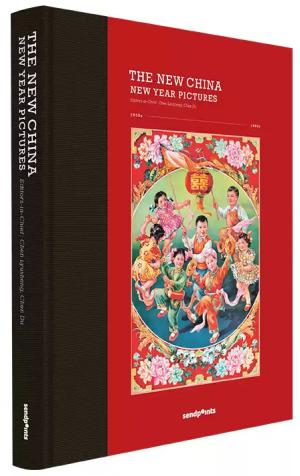

《

中国年画 1950-1990 THE NEW CHINA: NEW YEAR PICTURE 英文版

》

售價:NT$

1100.0

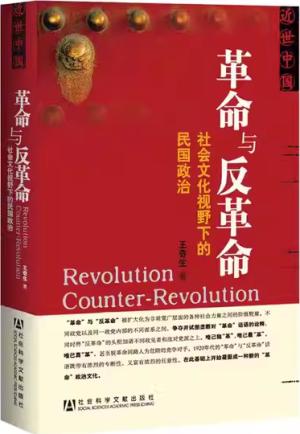

《

革命与反革命:社会文化视野下的民国政治(近世中国丛书)

》

售價:NT$

435.0

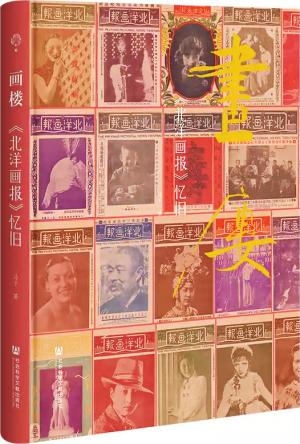

《

画楼:《北洋画报》忆旧(年轮丛书)

》

售價:NT$

1573.0

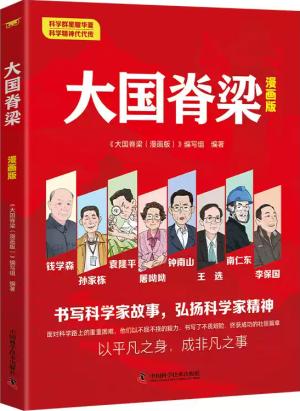

《

大国脊梁:漫画版

》

售價:NT$

374.0

《

跟着渤海小吏读历史:大唐气象(全三册)

》

售價:NT$

989.0

《

心智的构建:大脑如何创造我们的精神世界

》

售價:NT$

352.0

《

美国小史(揭秘“美国何以成为美国”,理解美国的经典入门读物)

》

售價:NT$

352.0

《

中国古代北方民族史丛书——东胡史

》

售價:NT$

576.0

|

| 內容簡介: |

内容简介

这是一本能同时帮助红队和蓝队建立完整攻击和防御知识体系的著作,也是一本既能指导企业建设和完善网络安全防御系统,又能打造安全工程师个人安全能力护城河的著作。

全书以ATT&CK框架模型为基座,系统、详细地讲解了信息收集、隧道穿透、权限提升、凭据获取、横向渗透、持久化6大阶段所涉及的技术原理、攻击手段和防御策略。既能让红队理解攻击的本质、掌握实战化的攻击手段,又能让蓝队看透红队的攻击思路,从而构建更为强大的防御体系。

本书的宗旨是“以攻促防、以战训战”,所以书中精心整理了大量来自实践的攻防案例,每个案例都提供了详细的思路、具体的步骤,以及实战中的经验、技巧和注意事项,尽可能让读者感受到真实的攻防对抗氛围。

本书内容丰富,讲解又极为细致,所以篇幅巨大,具体包含如下7个方面的内容。

(1)Windows安全基础

详细介绍Windows的安全认证机制(NTLM认证、Kerberos域认证)、协议(LLMNR、NetBIOS、WPAD、LDAP)和域的基础知识。

(2)信息收集

详细讲解主机发现、Windows/Linux操作系统信息收集、组策略信息收集、域控相关信息收集、Exchange信息收集等各种信息收集手段。

(3)隧道穿透

全面、透彻讲解隧道穿透技术基础知识、利用多协议进行隧道穿透的方法、常见的隧道利用工具、以及检测防护方法。

(4)权限提升

详细讲解内核漏洞提权、错配漏洞提权、第三方服务提权等红蓝对抗中常用的提权手法,既讲解这些手法在实际场景中的利用过程,又提供针对性的防御手段。

(5)凭据获取

从攻击和防御两个维度,详细讲解主要的凭证获取手法,包括软件凭证获取、本地凭证获取、域内凭证等。

(6)横向移动

全面分析利用任务计划、远程服务、组策略、WSUS、SCCM、Psexec、WMI等系统应用服务及协议进行横向移动的原理与过程。

(7)持久化

既详细讲解红队常用的持久化手法,如Windows持久化、Linux持久化、Windows域权限维持等,又系统分析蓝队针对持久化攻击的检测和防御思路。

|

| 關於作者: |

贾晓璐

360安全专家,华南安服事业部前总经理,DeadEye安全团队创始人。拥有10年以上网络安全攻防经验,擅长从攻防视角进行安全体系建设,是国内首批内网渗透体系化培训的设计者和主讲人。多次参与国家级攻防演练活动,并在部委以及金融、通信等多个行业的知名企业中担任蓝队总指挥。著有畅销书《内网安全攻防:渗透测试实战指南》。

党超辉

中国广电青岛 5G高新视频应用安全重点实验室总工,拥有7年以上云计算及网络安全攻防经验,目前专注于新形势下广播电视和网络视听业务的安全运行研究、红蓝攻防对抗等工作。曾多次组织广电行业攻防演练活动,并担任最高总指挥。参与制订多部广播电视行业安全标准,多次荣获中国电影电视技术学会科学技术奖,在核心期刊上发表多篇论文,同时拥有多项原创发明专利。微软云全球 MVP、阿里云MVP、华为云 HCDE、深信服 MVP、CSDN博客专家。

李嘉旭

红蓝攻防领域高级技术专家,现就职于某安全厂商,担任区域安服经理。擅长内网渗透、红蓝对抗等方向,多次参加大型红蓝攻防及CTF比赛并获得了优异的成绩。多次参与金融、医疗等行业的网络安全架构建设与业务威胁建模,对多个行业的网络安全架构进行着前沿性研究。

|

| 目錄:

|

第1章 Windows安全基础与ATT&CK模型简介

1.1 Windows基础知识

1.1.1 Windows凭证

1.1.2 Windows访问控制模型

1.1.3 Token安全

1.2 用户账户控制(UAC)

1.2.1 UAC 原理

1.2.2 UAC 实现方法

1.2.3 UAC架构

1.2.4 UAC 虚拟化

1.2.5 Windows命名管道技术

1.3 Windows安全认证机制

1.3.1 什么是认证

1.3.2本地认证

1.3.3 NTLM协议认证

1.3.4 Kerberos协议(域认证)

1.4 Windows常用协议

1.4.1 NETBIOS

1.4.2 LLMNR

1.4.3 Windows WPAD

1.5 Windows WMI详解

1.6 AD域

1.6.1域基础概念

1.6.2 组策略

1.6.3 DNS

1.6.4 LDAP

1.6.5 AD域、目录服务、LDAP

1.6.6 SPN(服务主体名称)

1.7 ATT&CK模型简介

第2章 信息收集

2.1 主机发现

2.1.1 利用自带命令发现主机

2.1.2 利用常见协议发现主机

2.1.3 内网IP段收集

2.2 Windows单机信息收集

2.2.1 常见Windows信息收集命令

2.2.2收集Windows安装杀软名称

2.2.3 Windows防火墙操作

2.3内网特定人员主机定位及分析

2.4域信息收集

2.4.1 Users

2.4.2 Domain Admins

2.4.3域内关键信息收集

2.4.4非域机器访问DC

2.5 域用户/本地用户/SYSTEM的区别

2.6 Linux信息收集

2.6.1 服务器信息

2.6.2用户信息

2.6.3 用户权限

2.6.4 环境变量

2.6.5 网络信息

2.6.6 特征文件

2.7内网其他信息收集

2.8 使用sysmon检测信息收集过程

第3章 隧道穿透

3.1 隧道穿透技术详解

3.2 隧道穿透分类

3.3 内网常见转发场景介绍

3.4 常规反弹

3.4.1 利用Linux自带bash反弹Shell

3.4.2 利用端口转发技术转发端口

3.4.3 建立Socks连接打通内外网

3.4.4 反弹流量分析

3.5 内网探测协议出网

3.5.1 使用tcp/udp协议探测出网情况

3.5.2 使用http/https协议探测出网情况

3.5.3 使用icmp/DNS协议探测出网情况

3.5.4 查找Windows代理强化穿透

3.6 利用Icmp协议进行隧道穿透

3.7 利用DNS协议进行隧道穿透

3.8 利用RDP协议进行隧道穿透

3.9 利用MSSQL进行隧道穿透(mssqlproxy)

3.10 利用rpc2socks进行隧道穿透

3.11 利用Web Tunnel进行正向端口转发及隧道穿透

3.11.1 使用Reduh进行正向端口转发

3.11.2 使用reGeorg进行正向隧道穿透

3.11.3 使用Neo-reGeorg加密正向隧道穿透

3.11.4 使用Tunna进行正向隧道穿透

3.11.5 使用Abptts加密正向隧道穿透

3.11.6 使用Pivotnacci加密正向隧道穿透

3.11.7 检测与防护

3.12 组合拳

3.12.1 Windows利用reGeorg + Proxifier全局隧道穿透实战

3.12.2 Windows利用reGeorg + Sockscap64指定程序隧道穿透

3.12.3 Linux利用reGeorg + Proxychains指定程序隧道穿透

3.13 利用边界设备突破进行隧道穿透

3.14 文件传输技术(Exfiltration)

3.14.1 文件打包: makecab

3.14.2 文件压缩: 7z

3.14.3 Windows文件传输技术详解

3.14.4 Linux文件传输技术详解

3.15 隧道流量分析与检测

3.15.1 ICMP隧道流量分析与检测

3.15.2 DNS隧道流量分析与检测

3.15.3 HTTP隧道流量分析与检测

第4章 权限提升

4.1 Windows用户权限讲解

4.2 Windows单机权限提升

4.2.1 检测是否可提权

4.2.2利用Windows内核漏洞进行提权

4.2.3利用Windows服务进行提权

4.2.4利用高权限进程进行权限提升

4.2.5利用启动项、计划任务劫持提升权限

4.2.6利用AlwaysInstallElevated进行权限提升

4.2.7 DLL劫持

4.2.8滥用COM劫持

4.2.9利用第三方服务提权

4.2.10 Token滥用

4.2.11获取TrustedInstaller权限技巧

4.2.12 CVE-2020-1013提权

4.2.13 如何防御各种提权手段

4.3 Windows域权限提升

4.4 逻辑漏洞(EOP)

4.5 Service - SYSTEM(Potato Attack)

4.6 Windows print Spooler漏洞详解及防御

4.7 NTLM Relay

4.7.1 SMB Relay 原理及利用

4.7.2 Relay2RPC 原理及利用

4.7.3 防御Relay Attack

4.8 Linux权限提升

4.4.1 Linux权限基础

4.4.2 Linux检测是否可提权

4.4.3 Linux权限提升利用

4.4.4 Linux 权限提升防御

4.9 Bypass系列

4.5.1 Bypass UAC

4.5.2 Bypass Applocker

4.5.3 Bypass AMSI

4.5.4 Bypass Sysmon

4.5.5 Bypass ETW

4.5.6 Bypass PowerShell Ruler

第5章 凭据获取

5.1 Windows单机凭据获取

5.1.1 凭据获取基础知识

5.1.2 通过抓取SAM获取Windows Hash

5.1.3 NetNTLM Hash

5.1.4 在线抓取明文及Hash

5.

|

|