新書推薦:

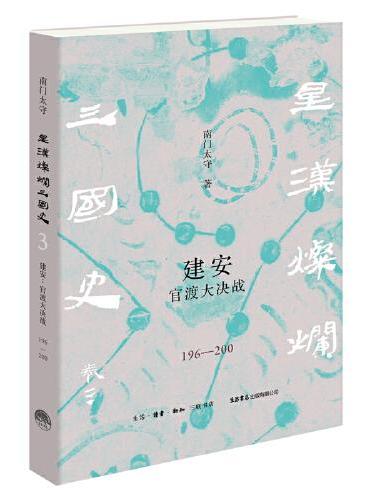

《

建安:官渡大决战(196—200)

》

售價:NT$

245.0

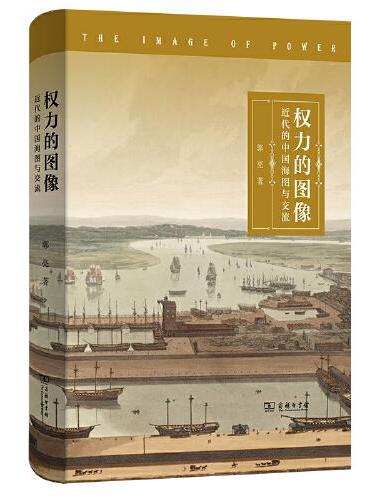

《

权力的图像——近代的中国海图与交流

》

售價:NT$

840.0

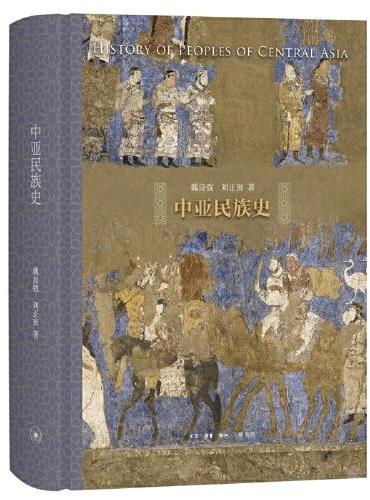

《

中亚民族史

》

售價:NT$

840.0

![人工智能与智能制造:概念与方法 [美]马苏德·索鲁什 [美]理查德·D.布拉茨](http://103.6.6.66/upload/mall/productImages/24/46/9787111765912.jpg)

《

人工智能与智能制造:概念与方法 [美]马苏德·索鲁什 [美]理查德·D.布拉茨

》

售價:NT$

640.0

《

中平:东汉王朝大崩溃(184—189)

》

售價:NT$

245.0

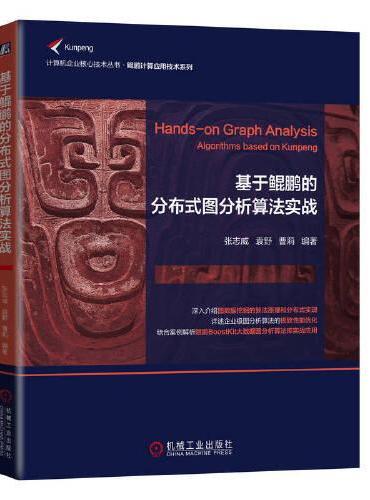

《

基于鲲鹏的分布式图分析算法实战

》

售價:NT$

495.0

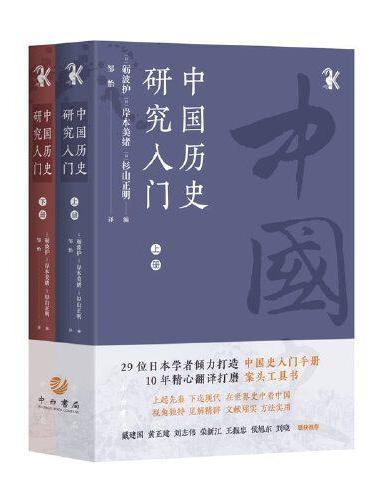

《

中国历史研究入门(全二册)

》

售價:NT$

1290.0

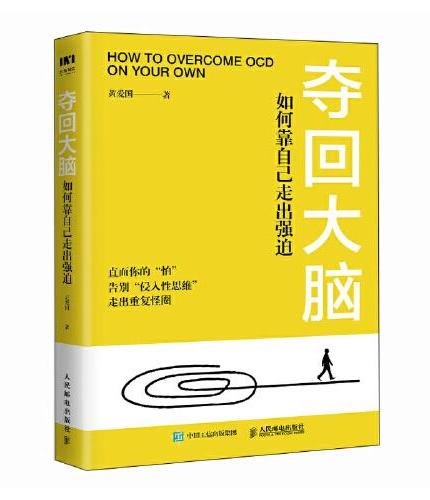

《

夺回大脑 如何靠自己走出强迫

》

售價:NT$

299.0

|

| 編輯推薦: |

|

本书主要特色:以物联网技术的发展与层级部署为引导,注重核心理论与前沿技术的融合;强调教材内容间的逻辑关系,由浅入深通俗易懂;表现形式丰富多样,立体化呈现重难知识点;理论联系实际,以例题及知识应用案例强化知识点的应用。本书可作为高等学校网络空间安全类、计算机类、电子信息类、自动化类等专业及相关理工科专业本科生、研究生的理论教材,也可供有关科技人员学习参考使用。

|

| 內容簡介: |

本书对物联网安全课程的知识体系进行了重构。本书的编写思路是基础理论→核心技术→前沿进展,从物联网安全基础理论入手,讨论感知层、网络层、应用层安全威胁、机制与问题,在此基础上引入前沿研究最新进展,通过典型物联网安全案例分析将相关理论、技术与实际场景相结合。全书共10章,主要内容包括: 物联网安全概述、密码学及其应用、网络层关键技术、认证技术、访问控制技术、感知层终端安全威胁与防护、网络层安全问题与防御技术、应用层安全防护技术、物联网隐私安全、物联网安全标准化。

本书以物联网技术的发展与层级部署为引导,注重核心理论与前沿技术的融合;强调内容间的逻辑关系,由浅入深,通俗易懂;表现形式丰富多样,立体化呈现重难知识点;理论联系实际,以例题及知识应用案例强化知识点的应用。

本书可作为高等学校网络空间安全、计算机、电子信息、自动化等专业及相关理工科专业本科生、研究生的物联网安全教材,也可供有关科技人员学习参考。

|

| 目錄:

|

第1章物联网安全概述1

1.1物联网概述1

1.1.1物联网的定义1

1.1.2物联网的发展历程2

1.1.3物联网体系结构4

1.1.4物联网典型应用场景5

1.2物联网安全威胁与安全需求6

1.2.1安全威胁7

1.2.2安全需求8

1.3物联网应用中的典型安全问题10

1.3.1物联网设备配置漏洞与分布式拒绝服务攻击10

1.3.2端口设置错误与开放端口利用10

1.3.3设备与系统不能及时更新11

1.3.4新兴技术引入的安全风险11

1.4本章小结12

习题12

第2章物联网安全基础——密码学及其应用13

2.1密码学概述13

2.2常用密码算法14

2.2.1单钥密码15

2.2.2公钥密码26

2.2.3哈希函数与消息认证28

2.3安全协议30

2.3.1安全协议基础30

2.3.2核心安全协议34

2.4本章小结41

习题41第3章物联网安全基础——网络层关键技术42

3.1物联网网络层概述42

3.2物联网的网络构建与相关技术43

3.2.15G43

3.2.2NBIoT47

3.2.3LoRa49

3.2.4ZETA50

3.2.5蓝牙52

3.2.6ZigBee54

3.2.7WiFi55

3.2.8以太网57

3.3面向物联网应用的消息协议58

3.3.1MQTT58

3.3.2CoAP60

3.3.3AMQP62

3.3.4XMPP63

3.4本章小结64

习题64

物联网安全——理论与技术目录

第4章物联网安全基础——认证技术66

4.1认证的基本概念66

4.1.1认证的定义66

4.1.2常用认证信息分类67

4.2常用认证技术67

4.2.1基于口令的认证机制67

4.2.2基于公钥的认证机制70

4.2.3基于介质的认证机制71

4.2.4基于生物特征的认证机制72

4.2.5基于物理特征的认证机制77

4.2.6基于地理位置的认证机制77

4.2.7多因子认证机制79

4.2.8单点登录认证机制81

4.3物联网中的认证机制82

4.3.1用户认证83

4.3.2设备认证86

4.3.3事件认证92

4.4本章小结93

习题94第5章物联网安全基础——访问控制技术95

5.1访问控制的基本概念95

5.1.1访问控制的概念及要素96

5.1.2访问控制矩阵96

5.1.3访问控制的类型97

5.2多级安全模型100

5.2.1安全标记100

5.2.2机密性模型(BLP模型)100

5.2.3完整性模型(Biba模型)101

5.3物联网访问控制机制103

5.3.1物联网访问控制机制的实施103

5.3.2物联网访问控制的安全问题105

5.3.3物联网访问控制的安全分析与防护107

5.4本章小结109

习题109

第6章感知层终端安全威胁与防护110

6.1物理设备安全110

6.1.1物理设备安全威胁110

6.1.2物理设备安全防护113

6.2识别认知安全114

6.2.1识别认知安全威胁114

6.2.2识别认知安全防护116

6.3物理层案例分析: RFID系统安全117

6.3.1RFID简介117

6.3.2RFID安全威胁118

6.3.3RFID安全防护121

6.4本章小结122

习题122

第7章网络层安全问题与防御技术123

7.1网络层安全威胁123

7.2接入网安全问题及典型攻击124

7.2.1窃听攻击125

7.2.2未授权/仿冒设备接入125

7.2.3中间人攻击126

7.2.4其他安全问题127

7.3核心网安全问题及典型攻击128

7.3.1拒绝服务攻击128

7.3.2槽洞攻击129

7.3.3女巫攻击130

7.3.4虫洞攻击130

7.4网络层典型安全防御技术131

7.4.1数据加密131

7.4.2入侵检测132

7.4.3接入认证控制133

7.4.4通信技术防护136

7.4.5协同防御与云端防御136

7.5本章小结137

习题138

第8章应用层安全防护技术139

8.1应用层安全问题139

8.2数据库安全140

8.2.1NoSQL数据库安全问题140

8.2.2数据库安全防护方法141

8.3云边安全143

8.3.1物联网中的云边协同143

8.3.2云边安全问题145

8.3.3云边安全防护方法146

8.4大数据安全147

8.4.1物联网中的大数据应用147

8.4.2大数据安全问题148

8.4.3大数据安全防护方法149

8.5业务安全150

8.5.1人工智能安全150

8.5.2Web安全154

8.5.3API安全158

8.6本章小结159

习题159

第9章物联网隐私安全160

9.1物联网中的隐私安全160

9.1.1物联网中隐私的定义160

9.1.2物联网数据隐私模型161

9.1.3物联网隐私威胁的分类162

9.2隐私保护技术165

9.2.1数据假名化165

9.2.2数据匿名化166

9.2.3差分隐私170

9.2.4数字遗忘与数据摘要172

9.2.5物联网中的隐私保护挑战172

9.3身份隐私保护173

9.3.1匿名凭证系统173

9.3.2身份隐私保护技术174

9.3.3典型身份隐私保护系统177

9.3.4应用场景及实例180

9.4位置隐私保护182

9.4.1位置隐私保护系统结构182

9.4.2位置隐私保护方案184

9.5数据关联隐私保护187

9.5.1物联网数据管理框架187

9.5.2物联网数据关联隐私保护框架189

9.6本章小结190

习题191

第10章物联网安全标准化192

10.1物联网安全标准化概述192

10.1.1国际标准化组织193

10.1.2国内标准化组织198

10.1.3产业联盟199

10.2国内外相关标准介绍200

10.2.1网络安全等级保护制度2.0国家标准200

10.2.2国外相关标准202

10.3本章小结203

习题203

参考文献205

|

| 內容試閱:

|

物联网是继计算机、互联网与移动通信网之后又一次信息产业变革。我国已将物联网作为战略性新兴产业重点推进,在零售、物流、交通运输、医疗等跨行业信息化建设方面产生了变革性的影响。近年来,针对在物联网云/边缘端中产生和收集的多维度、海量数据,借助大数据分析与人工智能技术,最终形成了面向应用的智能化物联网生态体系,实现了跨终端、跨系统平台、跨应用场景之间的互融互通,从而衍生了智慧城市、智慧家居、智慧农业、智慧交通、灾难恢复、智慧医疗等多种应用场景。物联网高速发展带动了智能家居、智慧医疗、智能制造等各方面应用,使其在优化生活、健康护理、家居安全、自动控制等方面显示了强大的功能。然而,物联网在给人们带来便利的同时,其开放性、泛在性、多源异构性也令其在设备、网络、应用等的安全问题上面临着严峻的威胁,安全问题日显突出,安全攻击层出不穷。物联网安全成为网络空间安全、信息安全、物联网工程等专业方向的重要内容。在此背景下,作者结合多年从事网络安全教学实践与物联网安全研究的积累,编写了这本适合本科生和研究生教学的物联网安全教材。

围绕高等学校网络空间安全专业教学指导委员会发布的《高等学校信息安全专业指导性专业规范(第2版)》,本书设计了物联网安全知识体系和知识点。本书力求基本概念清晰,语言表达流畅,分析深入浅出。本书内容涵盖了物联网安全理论与技术,可作为网络空间安全、信息安全、信息对抗、物联网工程、计算机、通信等专业高年级本科生和研究生的教材,也可作为广大网络安全工程师、网络管理员和物联网相关从业人员的参考书与培训教材。

本书主要有4方面特色。

特色1: 基本概念脉络清晰,表述深入浅出。在基本概念的阐述上,力求准确而精炼;在语言的运用上,力求顺畅而自然。作者借助大量的图表阐述理论知识,力求做到简繁合理。

特色2: 教材内容丰富翔实,重点知识突出。与其他物联网安全教材不同,本书并未将重点集中于密码学内容上,而是重点阐述物联网各层核心安全理论与基本技术,充分考虑高年级本科生和研究生的特点,力求做到既有广度又有深度。

特色3: 内容编排有层次,知识呈现立体化。基于基础理论→核心技术→前沿进展这一认知路线,层次化编排教材内容,使读者能够深入而全面地掌握安全技术具体应用,提高在安全实践中独立分析问题和解决问题的能力。特色4: 突出案例应用,强化理论联系实际。本书结合物联网实际案例和丰富多样的例题、习题,将课程知识点与工程实际紧密结合,注重培养学生发现问题、解决问题、评估问题的工程实践能力,提高综合应用与创新能力。

本书第1、3、4、5、7、8、9章由毛剑编著,第2章由毛剑和刘建伟共同编著,第6章由毛剑和关振宇共同编著,第10章由毛剑、刘文懋编著。全书由毛剑、刘建伟统稿。感谢北京航空航天大学网络空间安全学院王娜博士对本书第2章内容的认真审校。感谢北京航空航天大学伍前红教授、尚涛教授、白琳教授、吕继强研究员对本书的支持与建议。

感谢西安电子科技大学王育民教授。他学识渊博、品德高尚,无论是在做人还是在做学问方面,一直都是作者学习的榜样。作为他的学生,作者始终牢记导师教诲,丝毫不敢懈怠。

感谢北京航空航天大学的研究生们为本书的顺利出版所做的贡献,他们是李响、刘千歌、林其箫、刘力沛、吕雨松、李嘉维、戴宣、徐骁赫、刘子雯、熊婉寅、祝施施、徐智诚、杨依桐等。在本书编写过程中,作者参阅了大量国内外同行的文献,在此谨向这些文献的作者表示衷心感谢。

最后,作者感谢清华大学出版社的编辑们在本书撰写过程中给予的支持与帮助。限于作者水平,书中难免存在不当之处,恳请读者批评指正。

本书得到了国家重点研发计划“通用可插拔多链协同的新型跨链架构(2020YFB1005601)”、国家自然科学基金“基于多源事件复合推演的物联网安全溯源与异常检测机理研究(62172027)”、北京市自然科学基金“基于深度关联分析的软件定义网络安全机理研究(4202036)”、产学合作协同育人项目“网络安全实训与竞赛平台建设”等项目的支持。

作者2023年12月于北京

|

|

![人工智能与智能制造:概念与方法 [美]马苏德·索鲁什 [美]理查德·D.布拉茨](http://103.6.6.66/upload/mall/productImages/24/46/9787111765912.jpg)