新書推薦:

《

爱丁堡古罗马史-罗马城的起源和共和国的崛起

》

售價:NT$

349.0

《

人生解忧:佛学入门四十讲

》

售價:NT$

490.0

《

东野圭吾:分身(东野圭吾无法再现的双女主之作 奇绝瑰丽、残忍又温情)

》

售價:NT$

295.0

《

浪潮将至

》

售價:NT$

395.0

《

在虚无时代:与马克斯·韦伯共同思考

》

售價:NT$

260.0

《

日内交易与波段交易的资金风险管理

》

售價:NT$

390.0

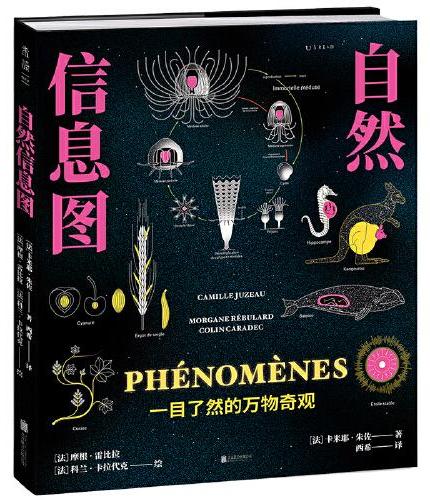

《

自然信息图:一目了然的万物奇观

》

售價:NT$

640.0

《

女性史:古代卷(真正意义上的女性大历史)

》

售價:NT$

560.0

|

| 編輯推薦: |

|

配套微课视频、教学课件、教学大纲等教学资源,内容重点突出,知识体系全面,便于教学

|

| 內容簡介: |

本书共12章。第1章为网络安全概述,介绍网络安全现状及趋势、网络安全评估等基础理论知识; 第2~12章分别介绍物理安全技术、攻击检测与系统恢复技术、访问控制技术、防火墙技术、病毒防治技术、数据库安全技术、密码体制与加密技术、VPN技术、拒绝服务攻击、调查取证过程与技术、系统安全评估技术等内容。综观全书,既有理论讲解,也有实际应用; 既介绍主流技术,也介绍新技术发展动向。

本书可作为大学本科计算机及信息相关专业的教材,也为管理人员提供了很好的参考。

|

| 目錄:

|

第1章网络安全概述

1.1网络安全现状及趋势

1.1.1网络安全的主要威胁

1.1.2网络系统的脆弱性

1.1.3网络安全现状

1.1.4网络安全的发展趋势

1.2网络安全概述

1.2.1网络安全的含义及特征

1.2.2网络安全的研究目标和内容

1.2.3网络安全防护技术

1.3网络安全评估

1.3.1安全风险评估

1.3.2国外安全评估标准

1.3.3国内安全评估标准

习题

第2章物理安全技术

2.1物理安全技术概述

2.2计算机机房场地环境的安全防护

2.2.1计算机机房场地的安全要求

2.2.2设备防盗措施

2.2.3机房的三度要求

2.2.4防静电措施

2.2.5电源

2.2.6接地与防雷

2.2.7计算机机房场地的防火、防水措施

2.3电磁防护

2.3.1电磁干扰

2.3.2电磁防护的措施

2.4物理隔离技术

2.4.1物理隔离的安全要求

2.4.2物理隔离技术的发展历程

2.4.3物理隔离的性能要求

2.5物理安全管理

2.5.1人员管理

2.5.2监视设备

习题

第3章攻击检测与系统恢复技术

3.1网络攻击技术

3.1.1网络攻击概述

3.1.2网络攻击的原理

3.1.3网络攻击的步骤

3.1.4黑客攻击实例

3.1.5网络攻击的防范措施及处理对策

3.1.6网络攻击技术的发展趋势

3.2入侵检测系统

3.2.1入侵检测系统概述

3.2.2入侵检测系统的数学模型

3.2.3入侵检测的过程

3.2.4入侵检测系统的分类

3.3系统恢复技术

3.3.1系统恢复和信息恢复

3.3.2系统恢复的过程

习题

第4章访问控制技术

4.1访问控制概述

4.1.1访问控制的定义

4.1.2访问控制矩阵

4.1.3访问控制的内容

4.2访问控制模型

4.2.1自主访问控制模型

4.2.2强制访问控制模型

4.2.3基于角色的访问控制模型

4.2.4其他访问控制模型

4.3访问控制的安全策略与安全级别

4.3.1安全策略

4.3.2安全级别

4.4安全审计

4.4.1安全审计概述

4.4.2日志的审计

4.4.3安全审计的实施

4.5Windows中的访问控制技术

4.5.1Windows中的访问控制

4.5.2Windows中的安全审计

习题

第5章防火墙技术

5.1防火墙技术概述

5.1.1防火墙的定义

5.1.2防火墙的发展简史

5.1.3设置防火墙的目的和功能

5.1.4防火墙的局限性

5.1.5防火墙技术发展动态和趋势

5.2防火墙技术

5.2.1防火墙的技术分类

5.2.2防火墙的主要技术及实现方式

5.2.3防火墙的常见体系结构

5.3防火墙的主要性能指标

5.4分布式防火墙

5.4.1分布式防火墙的体系结构

5.4.2分布式防火墙的特点

习题

第6章病毒防治技术

6.1计算机病毒概述

6.1.1计算机病毒的定义

6.1.2病毒的发展历史

6.1.3病毒的分类

6.1.4病毒的特点和特征

6.1.5病毒的运行机制

6.1.6病毒的隐藏方式

6.1.7计算机病毒的启动方式

6.2网络计算机病毒

6.2.1网络计算机病毒的特点

6.2.2网络对病毒的敏感性

6.3病毒检测技术

6.3.1反病毒涉及的主要技术

6.3.2病毒的检测

6.4病毒的防治

6.5杀毒软件技术

6.5.1防病毒软件的选择

6.5.2构筑防病毒体系的基本原则

习题

第7章数据库安全技术

7.1数据库系统安全概述

7.1.1数据库系统的组成

7.1.2数据库系统安全的含义

7.1.3数据库系统的安全性要求

7.1.4数据库系统的安全框架

7.1.5数据库系统的安全特性

7.2数据库的保护

7.2.1数据库的安全性

7.2.2数据库中数据的完整性

7.2.3数据库的并发控制

7.3数据库的死锁、活锁和可串行化

7.3.1死锁与活锁

7.3.2可串行化

7.3.3时标技术

7.4攻击数据库的常用方法

7.5数据库的备份技术

7.5.1数据库备份技术概述

7.5.2日常备份制度设计

7.6数据库的恢复技术

习题

第8章密码体制与加密技术

8.1密码学概述

8.1.1密码通信系统的模型

8.1.2密码学与密码体制

8.1.3加密方式和加密的实现方法

8.2加密方法

8.2.1加密系统的组成

8.2.2传统加密方法

8.3密钥与密码破译方法

8.4各种加密算法

8.4.1DES算法概述

8.4.2DES算法加密原理

8.4.3RSA公开密钥密码算法

8.4.4Hash函数

8.4.5HMAC函数

8.5数字签名

8.6PKI技术

8.6.1PKI的定义

8.6.2PKI的组成

8.6.3数字证书

8.6.4PKI部署与应用

习题

第9章VPN技术

9.1VPN的基本概念

9.1.1VPN的定义

9.1.2VPN出现的背景

9.1.3VPN的架构

9.1.4实现VPN的主要问题

9.2VPN的实现技术

9.2.1网络地址翻译

9.2.2隧道技术

9.2.3VPN中使用的安全协议

9.3基于IPSec协议的VPN

9.3.1IPSec的基本原理

9.3.2IPSec的标准化

9.3.3安全关联

9.3.4认证头协议

9.3.5封装安全载荷协议

9.3.6Internet密钥交换

9.3.7在VPN中使用IPSec协议

9.4链路层VPN的实现

9.4.1PPTP

9.4.2L2F

9.4.3L2TP

9.5VPN的应用方案

9.5.1VPN的应用类型

9.5.2部署Intranet型VPN

9.5.3部署远程访问型VPN

9.5.4部署Extranet型VPN

习题

第10章拒绝服务攻击

10.1简介

10.1.1拒绝服务攻击简介

10.1.2拒绝服务攻击模式

10.1.3攻击特点分析

10.1.4僵尸网络

10.2常见DoS/DDoS攻击简介

10.2.1flood

10.2.2smurf

10.2.3OOB Nuke

10.2.4Teardrop

10.2.5Land

10.3拒绝服务攻击检测技术

10.3.1检测与防御困难

10.3.2检测技术分类

10.4拒绝服务攻击的防范策略

习题

第11章调查取证过程与技术

11.1概述

11.1.1简介

11.1.2调查取证过程

11.1.3调查取证技术

11.2初步响应阶段

11.2.1基础过程

11.2.2评估基本情况

11.2.3制定响应策略

11.2.4收集信息

11.3计算机证据分析阶段

11.3.1再现犯罪和再现调查过程

11.3.2计算机证据分析体系的构成

11.3.3证据固定层

11.3.4证据恢复层

11.3.5证据解码层

11.3.6证据分析层

11.3.7综合分析层

11.3.8通过网络查找相关的信息

11.4用户行为监控阶段

11.4.1目的

11.4.2工具

11.4.3监视注意事项

11.5拒绝服务攻击的调查

11.5.1概述

11.5.2stepstone技术

11.5.3backscatter技术

习题

第12章系统安全评估技术

12.1信息安全评估国际标准

12.1.1TCSEC

12.1.2ITSEC

12.1.3CC

12.2计算机信息系统安全等级保护

12.2.1计算机信息系统安全等级保护框架

12.2.2GB 17859—1999

12.2.3计算机信息系统安全等级保护通用技术要求

12.2.4等级保护2.0的标准体系

12.3信息系统安全风险评估

12.3.1风险评估的概念

12.3.2风险评估的步骤

习题

|

| 內容試閱:

|

为何编写本书

随着网络的迅速发展,网络的开放性、互联性、共享程度不断提高,来自外部的黑客攻击和内部的威胁使网络安全和管理问题日益突出,网络安全正面临重大挑战。另外,网络的日益壮大给网络管理提出了更高的要求,完全依靠人员的管理已经行不通。

目前,网络安全和网络管理已自成体系。不仅有威胁网络安全的各种计算机病毒、木马、恶意软件,以及黑客变化多端的网络攻击行为,还有针对这些威胁的各种网络安全技术、设备和软件等。网络安全和管理已经带动了多个新兴产业的兴起和壮大。

网络安全和管理涉及面非常广泛,不但包括计算机科学、网络技术、通信技术、密码技术,还包括数论和信息论等内容,给学习者带来了很大的困难。本书立足于大学本科专业教材,同时也为网络管理人员提供参考。

本书内容特色

1. 内容丰富,知识全面实用

全书首先介绍网络安全的基础知识,然后介绍物理安全技术、攻击检测与系统恢复技术、访问控制技术、防火墙技术、病毒防治技术、数据库安全技术、密码体制与加密技术、VPN技术、拒绝服务攻击、调查取证过程与技术、系统安全评估技术等内容。

本书内容由浅入深,从基础知识讲起,每个子部分的内容也是先理论后应用,理论联系实际。另外,在编写本书时联系当前技术的发展,加入了大量新技术和新应用的内容,既充分体现了时代特色,又实实在在地让读者领略到新技术所带来的实惠。

由于本书内容覆盖范围广泛,不可能介绍最基础的理论知识,因此对读者有一定的专业知识要求,读者应该具备基本的网络理论知识,学习过计算机网络课程。

2. 结构严谨、系统

本书除第1章的基础理论介绍外,各章基本上相互独立,内容无交叉,结构严谨,可单独构成系统,方便学习和查阅。这些相互独立的章节组合在一起,涵盖了网络安全的方方面面。

3. 重点突出,方便教学

书中内容重点突出,在各部分的介绍中,突出强调网络安全的防护机制、措施,或安全配置。这样就可以使读者全面系统地进行学习。

4. 更多专业、实用的经验和技巧

编者通过多年从事网络管理和教学,积累了许多专业、实用的经验技巧,也充分了解学生和管理人员的真正需求。这些积累都将在本书中得到全面体现。

总之,通过阅读本书,读者可以全面了解和掌握网络安全与管理的相关知识和技术,以便更好地进行学习和网络管理工作。

适用读者群

(1) 计算机或信息相关专业本科生,其他专业研究生。

(2) 从事网络管理的技术人员。

由于编者水平有限,加之时间紧迫,尽管花费了大量时间和精力校验,书中可能仍存在疏漏与不足,敬请各位读者批评指正,万分感谢!

编者2023年7月

|

|