新書推薦: 《

不被大风吹倒

》 售價:NT$

300.0

《

人生解忧:佛学入门四十讲

》 售價:NT$

490.0

《

东野圭吾:分身(东野圭吾无法再现的双女主之作 奇绝瑰丽、残忍又温情)

》 售價:NT$

295.0

《

浪潮将至

》 售價:NT$

395.0

《

在虚无时代:与马克斯·韦伯共同思考

》 售價:NT$

260.0

《

斯大林格勒:为了正义的事业(格罗斯曼“战争二部曲”的第一部,《生活与命运》前传)

》 售價:NT$

840.0

《

日内交易与波段交易的资金风险管理

》 售價:NT$

390.0

《

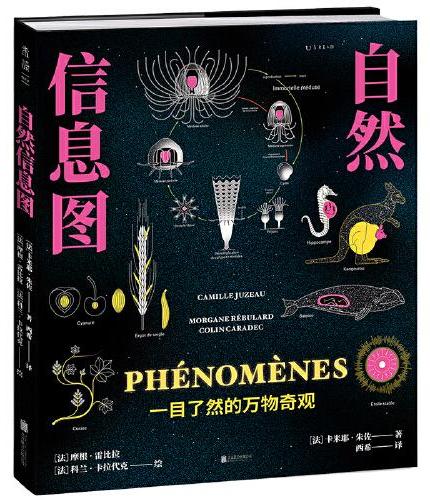

自然信息图:一目了然的万物奇观

》 售價:NT$

640.0

編輯推薦:

本书内容来自一线教师的多年教学成果,书中有大量的实用案例。同时按照新形态立体化教材方式编写,配有微课视频等立体化资源。编辑QQ 1102528884

內容簡介:

本书系统全面地讲解了网络信息安全的基础概念、基本原理和实践应用。全书共有11章,主要以Windows 10和Windows Server 2016为平台,内容包括网络信息安全概述、Windows系统安全、网络协议与分析、计算机病毒与木马防护、密码技术、网络攻击与防范、防火墙技术、入侵检测技术、VPN技术、Web应用安全、无线网络安全。每章都包含了实训内容,便于读者操作,并达到提升技能的目标。

關於作者:

黄林国,男,硕士,副教授,省教坛新秀,省教学成果二等奖,主编多本计算机教材,多年来从事网络安全技术方向相关课程教学及教改研究实践。

目錄

第1章 网络信息安全概述1

內容試閱

党的二十大报告指出,“教育、科技、人才是全面建设社会主义现代