新書推薦:

《

大唐名城:长安风华冠天下

》

售價:NT$

398.0

《

情绪传染(当代西方社会心理学名著译丛)

》

售價:NT$

403.0

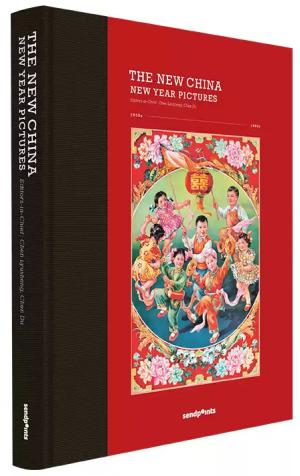

《

中国年画 1950-1990 THE NEW CHINA: NEW YEAR PICTURE 英文版

》

售價:NT$

1100.0

《

革命与反革命:社会文化视野下的民国政治(近世中国丛书)

》

售價:NT$

435.0

《

画楼:《北洋画报》忆旧(年轮丛书)

》

售價:NT$

1573.0

《

大国脊梁:漫画版

》

售價:NT$

374.0

《

跟着渤海小吏读历史:大唐气象(全三册)

》

售價:NT$

989.0

《

心智的构建:大脑如何创造我们的精神世界

》

售價:NT$

352.0

|

| 編輯推薦: |

1.专业学者联袂打造:本书福州大学的三位专业研究人员共同撰写,他们的研究成果在国内外享有盛誉,确保了本书内容的专业性和前瞻性。

2.全面覆盖芯片安全领域:不仅详细介绍了集成电路、生物芯片、人工智能芯片的安全威胁和防范技术,还包括了知识产权保护、硬件木马预防及检测等关键领域,为读者提供了一个全面的芯片安全知识体系。

3.原创科研成果与前沿研究相结合:书中不仅包含了作者的原创科研成果,还囊括了其他学者在芯片安全领域的新研究成果,为读者提供了一个了解行业新动态的窗口。

4.宝贵的中文学习资料:本书汇集了关于芯片安全的宝贵知识,对于涉及人工智能技术相结合的新兴攻防技术的人员有非常大的帮助。

5.适合多层次读者:无论是高年级本科生、研究生,还是芯片及安全领域的爱好者和研究人员,本书都是一本难得的教学参考书和阅读用书,有助于提升专业技能和深入理解芯片安全的核心概念。

|

| 內容簡介: |

本书系统地介绍了网络物理系统中常见芯片所面临的安全威胁,涵盖集成电路、生物芯片、人工智能芯片等常见芯片架构,并从安全角度出发介绍了已有的安全防范技术,包括知识产权保护、硬件木马预防及检测等。硬件是网络物理系统的基础,芯片是其核心部件,芯片安全对整个网络空间安全来说至关重要。本书内容全面、技术新颖,不仅包括作者原创科研成果,还囊括其他学者的前沿研究成果。本书在芯片基本知识的基础上,就现今较先进的研究成果进行归纳总结,对芯片安全领域的学习及研究有重要的启发意义。

本书的读者对象主要是网络空间安全、计算机科学、人工智能、微电子等信息类相关专业的高年级本科生及研究生。本书可以作为高等院校相关专业的教学参考书,也可以作为芯片及安全类兴趣爱好者及研究人员的阅读用书。

|

| 關於作者: |

|

董晨,福州大学计算机与大数据学院信息安全与网络工程系副主任。主要从事集成电路、生物芯片、人工智能芯片的设计及安全研究,同时也关注多机器人系统、人工智能及安全、大数据等方面的研究。 刘西蒙,福州大学研究员、博士生导师,福州大学数学与计算机科学学院院长助理,系统信息安全福建省高校重点实验室主任,福建省知联会理事,福建省“闽江学者”特聘教授,福州大学“旗山学者”(海外计划),福建省引进高层次人才(C类),IEEE/ACM/CCF会员。主要从事密态计算、密态机器学习、大数据隐私保护、区块链,可搜索加密、公钥密码学应用等方面的研究工作;先后主持和参与国家自然科学基金项目5项(含重点项目一项);已在国内外期刊、会议上发表SCI/EI学术论文250余篇,Google被引3300余次;申请国家发明专利4项。 郭文忠,福州大学教授、博士生导师,CCF高级会员,ACM会员,数学与计算机科学学院院长助理兼信息安全与网络工程系主任,福建省网络计算与智能信息处理重点实验室主任,福州大学新一代网络技术研究所所长,福建省“网络计算与网络内容分析”高校创新团队方向带头人,兼任福建省人工智能学会理事、副秘书长,中国计算机学会青年计算机科技论坛厦门分论坛学术委员。福建省杰出青年科学基金获得者。 主要从事计算智能的基础理论研究及其在计算机网络中的应用研究。近年来,主持包括国家自然科学基金在内的近10项科研项目,参与包括国家自然科学基金、国家科技部产学研项目以及国家863计划子课题等在内的20多项科研项目,研究成果得到国内外同行专家的高度评价,获2013年福建省科学技术进步二等奖、2008年福建省科学技术进步三等奖和福州大学高等教育教学成果一等奖各1项,并申请发明专利8项,获授权软件著作权6项。在国内外学术期刊发表学术论文180多篇,在国际会议上发表学术论文50多篇,其中SCI收录20篇,EI收录71篇。

|

| 目錄:

|

第 1章 集成电路基础1

1.1 集成电路制作过程1

1.1.1 集成电路设计1

1.1.2 集成电路制造16

1.1.3 集成电路封测22

1.2 集成电路类型24

1.2.1 现场可编程门阵列25

1.2.2 专用集成电路27

1.2.3 片上系统28

1.2.4 片上网络29

1.2.5 射频集成电路31

1.3 集成电路工作环境34

1.3.1 高温环境34

1.3.2 低温环境35

1.3.3 海洋环境35

1.3.4 太空环境36

参考文献36

第 2章 集成电路安全风险38

2.1 集成电路中的硬件木马38

2.1.1 集成电路硬件木马简介39

2.1.2 集成电路硬件木马结构40

2.2 硬件木马检测技术41

2.2.1 侧信道分析42

2.2.2 逻辑检测58

2.2.3 静态检测62

2.2.4 逆向工程75

参考文献83

第3章 集成电路知识产权保护85

3.1 知识产权核85

3.1.1 知识产权核结构85

3.1.2 知识产权核分类85

3.1.3 知识产权核的应用86

3.2 基于物理结构的保护93

3.2.1 物理不可克隆函数94

3.2.2 空白填充97

3.2.3 电路伪装98

3.2.4 分割生产101

3.3 基于逻辑功能的保护法104

参考文献107

第4章 集成电路可靠性问题110

4.1 设计环节上的可靠性问题110

4.1.1 静电放电111

4.1.2 集成电路互连引线电迁移115

4.1.3 电磁辐射干扰117

4.2 制造环节上的可靠性问题117

4.2.1 制造工艺引起的可靠性问题117

4.2.2 制造环境引起的可靠性问题118

4.2.3 制造污染引起的可靠性问题118

4.3 封装环节的可靠性问题120

4.3.1 封装缺陷问题121

4.3.2 封装失效问题123

4.4 测试环节的可靠性问题123

4.4.1 可测性设计内容124

4.4.2 可测性设计优缺点127

4.5 使用寿命引起的可靠性问题127

4.5.1 负偏压温度不稳定性问题128

4.5.2 热载流子注入问题128

参考文献129

第5章 生物芯片基础130

5.1 生物芯片的结构130

5.1.1 数字微流控生物芯片131

5.1.2 微电极点阵列132

5.1.3 连续微流控生物芯片133

5.1.4 完全可编程阀阵列135

5.2 生物芯片制作过程138

5.2.1 DMFB设计流程138

5.2.2 MEDA合成流程141

5.2.3 CMFB合成流程142

5.2.4 FPVA设计流程145

5.3 生物芯片工作原理145

5.3.1 介质电润湿146

5.3.2 基于CMFB的控制原理148

5.4 生物芯片的应用151

5.4.1 生化检测153

5.4.2 免疫学检测154

5.4.3 分子检测155

5.4.4 其他检测方法156

参考文献156

第6章 生物芯片安全风险160

6.1 攻击手段160

6.1.1 影子攻击160

6.1.2 篡改样品浓度攻击与篡改校准曲线攻击162

6.1.3 参数攻击与污染攻击165

6.1.4 转置攻击、隧道攻击和老化攻击166

6.1.5 逆向工程攻击与硬件木马攻击168

6.2 威胁效果179

6.2.1 拒绝服务179

6.2.2 功能篡改180

6.2.3 试剂污染180

6.2.4 设计盗版180

6.2.5 读数伪造180

6.2.6 信息泄露180

6.2.7 恶意老化181

参考文献181

第7章 生物芯片安全技术182

7.1 随机检测点技术182

7.1.1 均匀概率采样183

7.1.2 偏移概率函数183

7.1.3 静态放置184

7.1.4 静态检测点的时间随机化185

7.1.5 局部化检测方法185

7.2 知识产权保护技术186

7.2.1 伪装技术186

7.2.2 混淆187

7.2.3 基于微流体的多路选择器189

7.2.4 新的物理不可克隆函数190

7.2.5 全面的安全系统193

7.2.6 锁定生化协议196

7.2.7 水印技术198

7.2.8 MEDA的保护技术199

7.3 未来研究的趋势与挑战201

7.3.1 新材料202

7.3.2 新架构203

7.3.3 新环境203

参考文献204

第8章 生物芯片可靠性问题207

8.1 设计与制造缺陷207

8.1.1 DMFB的典型缺陷207

8.1.2 CMFB的典型缺陷208

8.1.3 MEDA的典型缺陷209

8.1.4 FPVA的典型缺陷210

8.2 故障恢复210

8.2.1 DMFB的故障恢复210

8.2.2 CMFB的故障恢复211

8.2.3 MEDA的故障恢复212

8.2.4 FPVA的故障恢复213

8.3 错误恢复214

8.3.1 DMFB的错误恢复214

8.3.2 CMFB的错误恢复216

8.3.3 MEDA的错误恢复216

8.3.4 FPVA的错误恢复219

参考文献221

第9章 人工智能芯片基础223

9.1 人工智能芯片结构223

9.1.1 基于GPU结构223

9.1.2 基于FPGA结构224

9.1.3 基于ASIC结构225

9.1.4 基于神经拟态结构225

9.2 人工智能芯片的制作过程233

9.2.1 设计阶段233

9.2.2 制造阶段234

9.2.3 测试阶段239

9.3 人工智能芯片的工作环境239

参考文献240

第 10章 人工智能芯片安全风险242

10.1 人工智能芯片硬件木马介绍242

10.2 人工智能芯片硬件木马结构244

10.2.1 基于非易失性存储器的硬件木马245

10.2.2 基于RRAM的神经形态系统的硬件木马250

10.2.3 基于传统存储器的硬件木马250

参考文献253

第 11章 人工智能芯片硬件木马检测技术255

11.1 基于非易失性存储器的硬件木马检测技术255

11.2 神经形态硬件木马检测技术256

11.3 神经网络木马检测技术258

参考文献259

第 12章 人工智能芯片知识产权保护260

12.1 知识产权核结构260

12.2 基于逻辑的混合加密保护法265

参考文献268

|

|