新書推薦:

《

爱丁堡古罗马史-罗马城的起源和共和国的崛起

》

售價:NT$

349.0

《

人生解忧:佛学入门四十讲

》

售價:NT$

490.0

《

东野圭吾:分身(东野圭吾无法再现的双女主之作 奇绝瑰丽、残忍又温情)

》

售價:NT$

295.0

《

浪潮将至

》

售價:NT$

395.0

《

在虚无时代:与马克斯·韦伯共同思考

》

售價:NT$

260.0

《

日内交易与波段交易的资金风险管理

》

售價:NT$

390.0

《

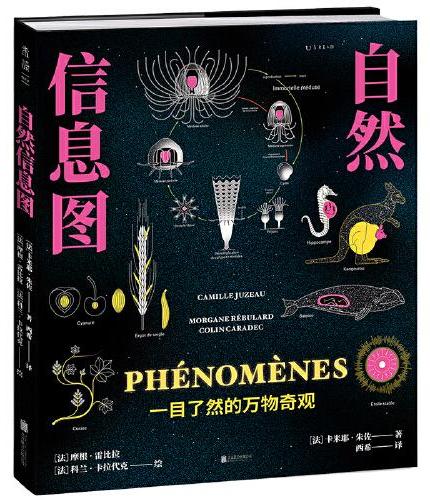

自然信息图:一目了然的万物奇观

》

售價:NT$

640.0

《

女性史:古代卷(真正意义上的女性大历史)

》

售價:NT$

560.0

|

| 編輯推薦: |

|

本书的编写基于编者团队自主研发的工控攻防靶场平台以及对应的实训系统,面向工业控制系统安全领域涉及的相关技术,采用理论与实践相结合的方式,覆盖工控系统架构、基础安全、协议分析、资产探测、攻击技术、入侵检测、安全评估与响应,形成安全闭环。并且在技术相关部分中设置了典型实验操作,旨在帮助读者全面了解工业控制系统安全相关知识的同时,进一步加深对相关技术的理解,通过实践提高动手能力。本书二维码视频,读者可扫码观看,同时还配有授课电子课件、习题答案、教学大纲等资源,内含课程思政,方便教师教学。

|

| 內容簡介: |

|

本书详细介绍了工业控制系统的安全知识及相关实践操作。全书共有9章,包括工业控制系统安全、工业控制设备安全、常见工业控制协议及安全性分析、工业控制系统的资产探测、漏洞检测、入侵检测与防护、异常检测、安全风险评估、入侵响应等技术相关知识。本书结合编者团队自主研发的工控攻防靶场平台以及对应的实训系统,提供了大量实验,旨在帮助读者全面了解工业控制系统安全相关知识的同时,进一步加深对相关技术的理解,通过实践提高动手能力。本书可作为高等院校计算机、网络空间安全、控制、自动化等相关专业的工业控制系统课程教材。

|

| 關於作者: |

|

赵大伟,研究员、博士生导师,泰山学者青年专家、山东省优秀青年基金获得者、山东省青创团队负责人、山东省高校黄大年式教师团队主要成员。主要研究方向包括复杂系统结构与动力学、安全检测与响应、安全态势感知等。已在Physics Reports、IEEE TSMC、IEEE TIFS、中国科学等国内外知名刊物上发表论文70余篇,获授权专利10余项。主持和参与科技创新2030“新一代人工智能”重大项目、国家重点研发计划、国家自然科学基金、山东省重大科技创新工程等项目20余项。获山东省自然科学学术创新奖1项、山东省科技进步二等奖3项。

|

| 目錄:

|

|

前言 第1章 工业控制系统安全11.1 工业控制系统概述11.1.1 工业控制系统基础11.1.2 典型工业领域的工业控制系统41.2 工业控制网络61.2.1 工业控制网络分层拓扑71.2.2 工业控制系统与工业控制网络的关系81.3 工业互联网与工业物联网81.3.1 工业互联网81.3.2 工业物联网91.3.3 工业物联网与工业互联网的区别91.4 工业控制系统安全与防御101.4.1 工业控制系统攻击111.4.2 工业控制系统防御121.5 本章小结131.6 习题13参考文献14第2章 工业控制设备安全152.1 可编程逻辑控制器152.1.1 组成152.1.2 工作原理172.1.3 基本指令系统182.1.4 PLC与PC的区别202.2 可编程自动化控制器202.2.1 PAC的构成方式212.2.2 PAC系统技术优势232.2.3 PAC与PLC的区别232.3 远程终端单元242.3.1 RTU功能与应用242.3.2 PLC与RTU的区别252.4 面向PLC的攻击262.4.1 固件攻击262.4.2 控制逻辑攻击272.4.3 物理层攻击282.5 本章小结302.6 习题30参考文献31第3章 常见工业控制协议及安全性分析323.1 工业控制协议发展历程323.1.1 现场总线协议333.1.2 工业以太网协议333.1.3 工业无线协议343.2 常见工业控制协议353.2.1 Modbus协议353.2.2 DNP3383.2.3 S7Comm协议443.2.4 IEC系列协议503.2.5 OPC协议553.2.6 EtherNet/IP协议573.3 工业控制协议安全性分析633.3.1 工业控制协议常见安全缺陷633.3.2 防护措施633.3.3 以自主可控的密码技术为核心提升工业控制协议安全643.4 Modbus TCP数据包构造与从站数据篡改实验643.5 S7Comm协议重放攻击终止PLC运行实验713.6 本章小结783.7 习题78参考文献79第4章 工业控制系统资产探测技术804.1 工业控制系统中资产的概念804.1.1 资产的相关知识804.1.2 指纹库804.2 资产探测技术分类824.2.1 被动资产探测技术824.2.2 主动资产探测技术834.2.3 基于搜索引擎的探测技术884.2.4 标识获取技术904.3 资产探测实验914.3.1 使用Shodan产品界面实现探测914.3.2 编写脚本探测944.4 本章小结1044.5 习题104参考文献105第5章 工业控制系统漏洞检测技术1065.1 工业控制系统漏洞概念与分类1065.1.1 工业控制系统漏洞的概念1065.1.2 工业控制系统漏洞的分类1075.1.3 工业控制系统漏洞管理相关法规1095.2 工业控制系统漏洞检测基本概念及技术原理1105.2.1 漏洞库的概念、结构1105.2.2 常见工控漏洞库介绍1205.2.3 工业控制系统漏洞检测技术及原理1215.3 常见漏洞检测工具介绍1235.3.1 Nmap1235.3.2 GVM1265.3.3 Metasploit1315.4 使用Metasploit Framework验证工控软件漏洞实验1345.5 GVM安装设置、NVT插件编写以及工控设备漏洞检测实验1425.6 本章小结1715.7 习题172参考文献172第6章 工业控制系统入侵检测与防护1746.1 工业控制系统入侵检测与防护基础1746.1.1 入侵检测与防护技术背景1746.1.2 入侵检测技术分类1756.1.3 国内外研究现状1756.2 入侵检测产品1776.2.1 基于签名的解决方案1776.2.2 基于上下文的解决方案1776.2.3 基于蜜罐的解决方案1786.3 白名单与工业防火墙1786.3.1 工业防火墙1786.3.2 白名单1796.3.3 智能工业防火墙1806.4 基于Snort的入侵检测技术原理1806.4.1 Snort规则1816.4.2 Snort检测原理1836.5 图形化入侵检测系统的搭建1856.5.1 CentOS 7虚拟机的网络环境配置1856.5.2 入侵检测环境搭建1886.5.3 攻击检测实验1916.6 本章小结2036.7 习题203参考文献204第7章 工业控制系统异常检测技术2057.1 工业控制系统异常检测技术基础2057.2 工业控制系统异常检测产品2097.3 工业控制系统正常行为建模原理2107.4 工业控制系统异常检测系统实验2147.4.1 正常行为建模技术2147.4.2 异常检测环境搭建与应用2167.5 本章小结2177.6 习题217参考文献218第8章 工控系统信息安全风险评估2218.1 风险评估的基本概念2218.1.1 风险的概念2218.1.2 风险评估的定义2218.1.3 工业控制系统的信息安全风险评估2228.1.4 风险评估的作用和意义2248.2 风险评估的组成、评估流程2248.2.1 工控网络风险评估的基本要素2258.2.2 工控网络风险评估的组成2258.2.3 风险评估遵循的原则2278.2.4 风险评估流程2288.3 风险评估的方法与工具2398.4 风险评估方法实例—MulVAL的评估实验2448.4.1 实验原理2448.4.2 实验步骤2468.4.3 利用MulVal生成攻击图2488.5 本章小结2768.6 习题276参考文献277第9章 工业控制系统入侵响应技术2789.1 工控系统安全防御模型2789.1.1 管理层安全2799.1.2 物理层安全2829.1.3 网络层安全2839.1.4 信息终端层安全2859.1.5 应用程序层安全2859.1.6 设备层安全2869.2 入侵响应及入侵响应系统2869.2.1 IDS、IPS及IRS的关系2869.2.2 IRS的分类2889.2.3 IRS的特性2899.3 本章小结2939.4 习题293参考文献294

|

| 內容試閱:

|

|

工业控制系统是一类用于工业生产的控制系统的统称,它包含监视控制与数据采集系统(SCADA)、分布式控制系统(DCS)和其他一些常见于工业部门与关键基础设施的小型控制系统,如可编程逻辑控制器(PLC)等。专家将工业控制网络定义为:以具有通信能力的传感器、执行器、测控仪表作为网络节点,以现场总线或以太网等作为通信介质,连接成开放式、数字化、多节点通信,从而完成测量控制任务的网络。工业控制系统包括工业控制网络和所有的工业生产设备,工业控制网络侧重工业控制系统中组成通信网络的元素,包括通信节点(包括上位机、控制器等)、通信网络(包括现场总线、以太网以及各类无线通信网络等)、通信协议(包括Modbus、PROFIBUS等)。工业控制系统最初运行在隔离内网中,在设计时并未考虑接入外网可能面临的安全风险。在当前“工业4.0”的大背景下,工业互联网持续发展与“两化融合”不断深入,关键基础设施越来越多地暴露在互联网中,工业控制系统安全事件呈现明显的频发、多发态势,已造成重大经济损失或社会影响,安全形势十分严峻。2017年至今,国务院、工业和信息化部等多部门发布一系列相关措施,将保障工业互联网安全作为国家重要战略规划。在党的二十大报告中,国家安全首次成为独立的一个部分,从而使国家安全在党政文件中得到进一步彰显和强化。其中,信息安全是国家安全体系中的关键一环,随着工业互联网、工业物联网的快速发展,工业控制系统安全问题受到越来越多的关注,研究保障工业控制网络安全的科学方法与防范措施成为当前迫切需要解决的问题。本书的编写基于编者团队自主研发的工控攻防靶场平台以及对应的实训系统,面向工业控制系统安全领域涉及的相关技术,采用理论与实践相结合的方式,覆盖工控系统架构、基础安全、协议分析、资产探测、攻击技术、入侵检测、安全评估与响应,形成安全闭环。并且在技术相关部分中设置了典型实验操作,旨在帮助读者全面了解工业控制系统安全相关知识的同时,进一步加深对相关技术的理解,通过实践提高动手能力。工控安全靶场平台模拟构建了一个城市水务SCADA,由目标生产环境层、现场控制层以及监视控制层组成,包括快速输配水仿真模块、PLC模块、MTU模块、HMI模块以及连接各模块的工业以太网通信网络,解决了搭建实物、半实物城市水务工控安全仿真实验场景时费用高、耗时长、扩展难等问题。通过在目标生产环境仿真过程中引入预执行的仿真处理方法,解决了因原仿真系统需要顺序执行而导致仿真速度慢、效率低的问题。本书在第1章概述了工业控制系统及其涉及的相关内容,如SCADA、DCS、PLC、RTU等相关组件的基础概念,还介绍了工业互联网、工业物联网等网络的特点及其区别与联系,此外,简述了工业控制系统中网络攻击、设备攻击方面的相关知识。第2章介绍了工业控制系统中的关键控制设备:PLC、PAC与RTU,着重介绍了PLC攻击方式及原理。第3章对常见工控协议(Modbus、DNP3、S7Comm、IEC、OPC、EtherNet/IP)及其安全性进行了简要概述,并针对ModbusTCP、S7Comm两种协议详细介绍了数据包构造方法、数据篡改攻击方法以及重放攻击方法。第4章介绍了工业控制系统资产的基本知识,将资产定义为:工业控制系统或工业控制网络中各种工控设备、网络设备及安全设备,包括上位机、工程师站、操作员站、工业交换机、工业路由器、控制器(PLC、RTU、IED)、SCADA服务器、DCS服务器、业务数据库等。并从主动、被动两方面介绍资产探测技术,详细介绍了基于搜索引擎的资产探测与资产探测技术中的标识获取技术。最后,介绍了使用Shodan图形化界面和编写脚本实现资产探测的实验。第5章介绍工业控制系统漏洞的概念、分类以及常见的工控漏洞库,探讨在工业控制系统中进行漏洞检测应该注意的问题并介绍常用的漏洞检测工具。还介绍了使用Metasploit验证工控软件漏洞、通过编写插件检测漏洞的实验。第6章介绍工业控制系统入侵检测技术、相关产品、白名单与防火墙,以及基于Snort进行工业控制系统入侵检测的方法。最后介绍图形化入侵检测系统的搭建、入侵检测结果实现与分析。第7章介绍工业控制系统异常检测基础知识、实现原理以及系统行为建模原理。最后介绍基于系统行为模型的异常检测技术实现原理、代码执行流程,并以本书编写团队自主研发的工控攻防演练安全靶场平台为实验台,介绍了攻击的执行与检测。第8章详细介绍了工业控制系统风险评估的基本概念、组成,从风险评估准备、风险要素评估、风险综合分析等方面探讨了评估流程。最后,介绍了基于贝叶斯攻击图的工业控制系统动态风险评估方法的实验。第9章首先详细介绍了工控系统安全防御模型,并探讨了入侵检测系统IDS、入侵防御系统IPS,以及入侵响应系统IRS三者的关系,详细阐述了IRS分类和特性。本书提供了对应的教学PPT、实验操作视频,帮助读者学习和应用书中所论述的工业控制系统安全技术。本书主要由赵大伟、徐丽娟、张磊、周洋联合编写。赵大伟和徐丽娟参与编写了第1、2、4、6、7章,张磊编写了第3章和第5章,周洋编写了第8章和第9章。全书由赵大伟统编。本书在编写过程中也得

|

|