新書推薦:

《

山西寺观艺术彩塑精编卷

》

售價:NT$

7650.0

《

积极心理学

》

售價:NT$

254.0

《

自由,不是放纵

》

售價:NT$

250.0

《

甲骨文丛书·消逝的光明:欧洲国际史,1919—1933年(套装全2册)

》

售價:NT$

1265.0

《

剑桥日本戏剧史(剑桥世界戏剧史译丛)

》

售價:NT$

918.0

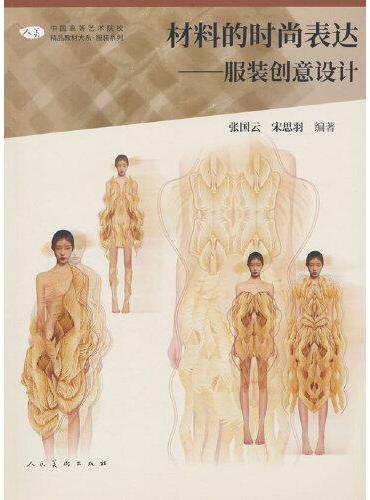

《

中国高等艺术院校精品教材大系:材料的时尚表达??服装创意设计

》

售價:NT$

347.0

《

美丽与哀愁:第一次世界大战个人史

》

售價:NT$

653.0

《

国家豁免法的域外借鉴与实践建议

》

售價:NT$

857.0

|

| 編輯推薦: |

配套资源:电子课件、教学大纲、课程标准、实训手册、题库

本书特色;

本书在知识体系的构建和内容选择上进行了科学的安排,在信息呈现方式上力求能够体现以下特色。

一是全:这里“全”是指内容的完整性。为了使本书内容尽可能全面地涵盖网络安全知识,在章节安排及每章内容的选择上都进行了充分考虑和周密安排,尽可能使网络安全涉及的主要内容和关键技术都能够在教材中得以体现。

二是新:对于网络安全教材来说,内容的选择上必须体现“新”字,即内容要能够充分反映网络安全现状,对于常见网络安全问题,能够在书中找到具体的解法或给出必要的指导。在专业知识的学习上,强调专业基础理论和实践案例相结合,能够形成针对网络空间的整体安全观,掌握系统解决各类网络安全问题的方法和思路。

三是实:注重理论联系实际,通过丰富的案例,全面、系统地介绍了当前流行的高危漏洞的攻击手段和防护方法,让读者身临其境,快速地了解和掌握主流的漏洞利用技术、攻击手段和防护技巧。

|

| 內容簡介: |

《网络攻击与防护》将理论讲解和实践操作相结合,内容由浅入深、迭代递进,涵盖了网络攻击与防护的基本内容。全书共10章,第1章为网络攻防概述,包含网络攻防的发展趋势、网络攻击模型、常见网络攻击技术和防护技术等;第2 章介绍 Windows 操作系统攻防技术;第 3 章介绍 Linux 操作系统攻防技术;

第4章介绍恶意代码的基础知识及常见恶意代码攻防技术;第 5 章与第 6 章分别介绍 Web 服务器和 Web 浏览器攻防技术;第7章介绍 Android App 加壳、Android 木马等移动互联网攻防技术;第 8 章介绍无线网络攻防技术;第9章和第10章为拓展实训,包含两个内网攻击综合实验,是对前面所学攻防技术的综合应用和提升。

《网络攻击与防护》通过丰富的案例,全面、系统地介绍了当前流行的高危漏洞的攻击手段和防护方法,让读者身临其境,快速地了解和掌握主流的漏洞利用技术、攻击手段和防护技巧。本书既可作为信息安全、网络空间安全等相关专业的教材,也可作为网络安全领域从业人员的参考书。

|

| 目錄:

|

前言

第1章 网络攻防概述1

1.1 网络攻防1

1.1.1 网络攻防简介1

1.1.2 网络攻防发展趋势4

1.2 网络攻击5

1.2.1 网络攻击简介5

1.2.2 网络攻击模型7

1.2.3 常见网络攻击技术9

1.3 网络防护12

1.3.1 网络架构12

1.3.2 网络安全防御体系13

1.3.3 常见网络防护技术14

1.4 本章小结15

1.5 思考与练习15

第2章 Windows操作系统攻防技术17

2.1 Windows操作系统概述17

2.1.1 Windows操作系统简介17

2.1.2 Windows操作系统安全机制19

2.2 Windows系统攻防技术20

2.2.1 Windows文件20

2.2.2 Windows账户22

2.2.3 Windows系统漏洞24

2.2.4 Windows注册表25

2.3 ARP与DNS欺骗28

2.3.1 ARP欺骗攻击与防护29

2.3.2 DNS欺骗攻击与防护31

2.3.3 利用Cain进行ARP与DNS欺骗

攻击实践33

2.4 Windows系统安全配置39

2.4.1 注册表安全配置39

2.4.2 账户策略安全配置41

2.4.3 审核策略安全配置43

2.4.4 小化安装组件和程序43

2.4.5 安全防护配置44

2.5 Windows操作系统攻击45

2.5.1 利用注册表与粘滞键漏洞建立后门45

2.5.2 利用彩虹表破解SAM文件中密码

散列值47

2.5.3 利用Mimikatz和GetPass读取内存

中的密码51

2.6 本章小结52

2.7 思考与练习53

第3章 Linux操作系统攻防技术55

3.1 Linux操作系统概述55

3.1.1 Linux操作系统的基本结构55

3.1.2 Linux操作系统的安全机制56

3.2 Linux操作系统的安全配置57

3.2.1 用户和组57

3.2.2 Linux文件属性和权限59

3.2.3 Linux日志64

3.3 Linux攻击67

3.3.1 利用John the Ripper工具破解shadow

文件67

3.3.2 利用脏牛漏洞提权67

3.4 本章小结72

3.5 思考与练习72

第4章 恶意代码攻防技术74

4.1 恶意代码概述74

4.1.1 恶意代码的分类74

4.1.2 恶意代码的特征75

4.1.3 恶意代码的危害75

4.2 恶意代码分析76

4.2.1 静态分析技术76

4.2.2 动态分析技术77

4.3 木马78

4.3.1 木马简介78

4.3.2 木马查杀80

4.3.3 木马防护81

4.3.4 冰河木马攻击实践82

4.4 勒索病毒84

4.4.1 勒索病毒简介84

4.4.2 勒索病毒的防护87

4.4.3 勒索病毒攻击实践87

4.5 脚本病毒87

4.5.1 脚本病毒简介88

4.5.2 脚本病毒的防护89

4.5.3 脚本病毒攻击实践89

4.6 本章小结91

4.7 思考与练习91

第5章 Web服务器攻防技术93

5.1 Web服务器攻防技术概述93

5.1.1 Web系统设计模型93

5.1.2 HTTP96

5.1.3 Web常见漏洞100

5.2 DDoS攻防103

5.2.1 SYN Flood攻击与防护103

5.2.2 UDP Flood攻击与防护105

5.3 Apache服务器安全配置107

5.3.1 日志配置108

5.3.2 目录访问权限配置108

5.3.3 防攻击管理配置109

5.4 Web系统漏洞111

5.4.1 Joomla!3.7.0 Core SQL注入

漏洞(CVE-2017-8917)111

5.4.2 WebLogic反序列化远程代码执行

漏洞(CNVD-C-2019-48814)122

5.4.3 ThinkPHP 5.x远程命令执行

漏洞128

5.5 本章小结128

5.6 思考与练习128

第6章 Web浏览器攻防技术131

6.1 Web浏览器攻防技术概述131

6.1.1 浏览器的安全风险131

6.1.2 浏览器隐私保护技术132

6.2 Cookie安全132

6.2.1 Cookie简介132

6.2.2 HTTP会话管理132

6.2.3 Cookie安全管理方法134

6.2.4 利用XSS漏洞盗取Cookie实践135

6.3 钓鱼网站136

6.3.1 钓鱼网站防范措施136

6.3.2 利用XSS漏洞网络钓鱼实践137

6.4 本章小结141

6.5 思考与练习141

第7章 移动互联网攻防技术144

7.1 移动互联网攻防技术概述144

7.1.1 移动互联网简介144

7.1.2 移动终端的安全威胁145

7.2 Android App加壳146

7.2.1 加壳技术146

7.2.2 APK Protect工具加壳实践149

7.3 逆向工程分析技术150

7.3.1 App反编译工具150

7.3.2 APKTool工具逆向分析实践152

7.4 Android木马154

7.4.1 Android木马简介154

7.4.2 Android木马防护156

7.4.3 SpyNote木马攻防实践157

7.5 本章小结160

7.6 思考与练习160

第8章 无线网络攻防技术162

8.1 无线网络攻防概述162

8.1.1 无线网络简介162

8.1.2 无线加密方式164

8.1.3 无线网络安全防护165

8.2 无线网络攻击167

8.2.1 挖掘隐藏SSID167

8.2.2 突破MAC过滤限制169

8.2.3 破解WPA2口令170

8.3 本章小结174

8.4 思考与练习174

第9章 内网Windows环境攻击实践177

9.1 Cobalt Strike工具177

9.1.1 团队服务器的创建与连接177

9.1.2 内网渗透180

9.1.3 报告和日志183

9.2 实验环境183

9.3 Web信息收集184

9.3.1 Nmap端口扫描184

9.3.2 访问Web网站184

9.4 Web漏洞利用186

9.4.1 利用WeblogicScan扫描漏洞186

9.4.2 利用Java反序列化终极测试工具

上传木马187

9.4.3 利用“冰蝎”连接木马188

9.5 利用Cobalt Strike获取shell会话189

9.5.1 启动Cobalt Strike189

9.5.2 生成木马191

9.5.3 上传木马192

9.5.4 执行木马192

9.5.5 利用MS14-058提权193

9.6 域环境信息收集195

9.6.1 查看网卡信息196

9.6.2 查看工作域196

9.6.

|

| 內容試閱:

|

随着互联网的快速发展,网络空间的安全问题日益突出。网络空间已成为继海洋、陆地、天空、太空之外的第五空间,网络战也已经成为新的战争形式。近年来,我国对网络攻防对抗高度重视,仅2021年,全国各类攻防对抗演练活动就已超过2000场,数百万人参与,且参与人数逐年增加。

网络空间的竞争,归根结底是人才的竞争。网络安全的本质在对抗,对抗的本质在攻防两端能力的较量。为帮助广大网络安全专业学生及从业人员学习网络攻防相关知识,培养攻防兼备的实战型网络安全人才,提升我国网络安全综合防护能力,启明星辰知白学院凭借多年网络安全人才培养经验及技术积累,精心编写了《网络攻击与防护》。

《网络攻击与防护》涵盖了Windows操作系统、Linux操作系统、Web服务器和Web浏览器、移动互联网、无线网络等多个方面的攻防技术,包含多个攻击实践以及两个综合性案例。本书主要介绍网络攻防的基础知识、常见攻击技术与针对不同攻击的防护手段。书中对各种攻击的实现过程进行了深入、详细的分析,既包括常见的攻击手段,如ARP攻击、DDoS攻击等,也包括近年来新出现的针对移动终端的木马攻击,同时也结合案例对不同漏洞进行了详细的代码分析,并对漏洞的利用方式进行了全面讲解。读者可以通过本书了解到各种漏洞的形成原理、利用方式及修复方法。

《网络攻击与防护》在知识体系的构建和内容选择上进行了科学的安排,在信息呈现方式上力求能够体现以下特色。

一是实。作为一本网络安全教材,在内容组织上力求知识点覆盖全面,尤其是基础知识要成体系,尽量不存在知识点上的盲区。同时,在内容的表述上做到准确、言简意赅,全书要保持语言风格上的一致性,并用易于被读者接受的语言和图表方式表述出来。

二是新。对于网络安全教材来说,内容的选择上必须体现“新”字,即内容要能够充分反映网络安全现状,对于常见网络安全问题,能够在书中找到具体的解法或给出必要的指导。在专业知识的学习上,强调专业基础理论和实践案例相结合,能够形成针对网络空间的整体安全观,掌握系统解决各类网络安全问题的方法和思路。

三是全。这里“全”是指内容的完整性。为了使本书内容尽可能全面地涵盖网络安全知识,在章节安排及每章内容的选择上都进行了充分考虑和周密安排,尽可能使网络安全涉及的主要内容和关键技术都能够在教材中得以体现。

《网络攻击与防护》由启明星辰知白学院具有多年攻防实战和培训教学经验的专家团队编写,主要编写人员有孙涛、王新卫、张镇、史坤等,主要审核人员有高峡、万海军、陈栋。

本书既可作为高等院校网络空间安全、信息安全等相关专业的教材,也可作为网络空间安全领域从业人员的参考书。

由于编者水平有限,书中难免存在不足之处,恳请广大读者批评指正,提出宝贵建议。

|

|