新書推薦:

《

一间只属于自己的房间 女性主义先锋伍尔夫代表作 女性精神独立与经济独立的象征,做自己,比任何事都更重要

》

售價:NT$

203.0

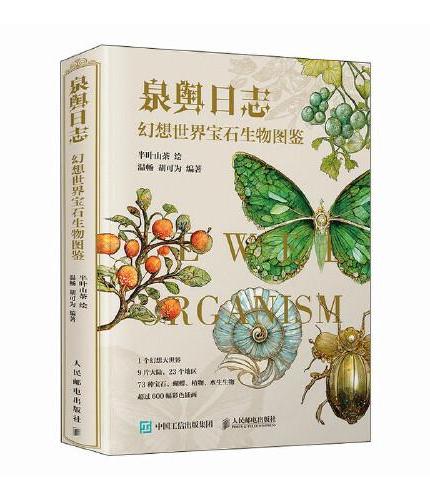

《

泉舆日志 幻想世界宝石生物图鉴

》

售價:NT$

611.0

《

养育女孩 : 官方升级版

》

售價:NT$

230.0

《

跨界:蒂利希思想研究

》

售價:NT$

500.0

《

千万别喝南瓜汤(遵守规则绘本)

》

售價:NT$

203.0

《

大模型启示录

》

售價:NT$

510.0

《

东法西渐:19世纪前西方对中国法的记述与评价

》

售價:NT$

918.0

《

养育男孩:官方升级版

》

售價:NT$

230.0

|

| 編輯推薦: |

(1)概括了网络空间安全的主要应用领域。

(2)结合实际案例解析网络空间安全的技术与应用。

(3)融入社会工程学、网络空间安全法律法规等前沿内容。

本书既可以作为计算机网络、网络空间安全等相关专业本科生及研究生的参考教材,也可供广大网络及网络运行管理技术的科研人员、网络工程技术人员及网络运行管理维护人员参考阅读。

|

| 內容簡介: |

本书共10章,主要包括网络空间安全概述、物理安全技术、系统安全、网络安全、数据安全、社会工程、网络空间安全管理与教育、网络空间安全法律法规与标准、新环境安全等内容。

本书既可以作为计算机网络、网络空间安全等相关专业本科生及研究生的参考教材,也可供广大网络及网络运行管理技术的科研人员、网络工程技术人员及网络运行管理维护人员参考阅读。

|

| 關於作者: |

|

甘早斌 博士,IEEE会员,ACM会员,CCF高级会员,CCF信息系统专业委员,CCF计算机安全专业委员会。1999年破格晋升副教授。2004年-2006年在澳大利亚Macquarie 大学计算机系从事访问研究。 主持完成国家自然科学基金项目2项、湖北省自然科学基金项目1项、国际合作项目3项、中央高校基本科研业务费专项资金项目2项、湖北省教学改革研究项目1项、校教学改革研究项目4项、各类大型企业横向科研项目30余项。 参与国家自然科学基金项目3项、科技部支撑计划重点项目1项、公安部某研究所合作项目2项。获湖北省科技进步一等奖1项。获国家软件著作版权1项。

|

| 目錄:

|

第 1章 网络空间安全概述1

1.1网络空间与网络空间安全 1

1.1.1网络空间的起源 1

1.1.2网络空间及网络空间主权 2

1.1.3网络空间安全 5

1.2网络空间安全的发展历程 5

1.3信息安全、网络安全与网络空间安全 7

1.4网络空间安全的特点 8

1.5网络空间安全技术体系 10

1.6思考题 13

第 2章 物理安全技术 15

2.1物理安全实例分析 15

2.2物理安全概述 16

2.2.1物理安全的理解 16

2.2.2物理安全技术等级划分 17

2.3物理安全面临的威胁 19

2.3.1自然灾害 19

2.3.2环境威胁 21

2.3.3技术威胁 23

2.3.4人为的物理威胁 23

2.3.5人为的技术威胁 24

2.4环境安全 25

2.4.1数据中心安全 25

2.4.2场所人员安全 28

2.4.3其他安全 28

2.5实体安全 31

2.5.1防盗防毁 31

2.5.2设备维护 32

2.5.3设备的处置及重复利用 32

2.5.4设备的转移 33

2.6介质安全 33

2.6.1介质的分类 33

2.6.2介质的防护要求 33

2.6.3介质的管理 34

2.6.4磁介质信息的可靠消除 34

2.6.5移动存储介质安全 35

2.7思考题 37

第3章 系统安全 38

3.1操作系统安全典型实例分析 38

3.2操作系统概述 39

3.2.1操作系统的基本概念 39

3.2.2操作系统的安全评估标准 40

3.3操作系统安全 42

3.3.1操作系统的安全威胁 42

3.3.2操作系统的脆弱性和漏洞 44

3.3.3操作系统中常见的安全保护机制 45

3.4常用的操作系统及其安全性 50

3.4.1Windows 系统安全 50

3.4.2Linux系统安全 53

3.5移动终端操作系统安全 57

3.5.1移动终端安全实例分析 57

3.5.2移动终端面临的安全问题 57

3.5.3Android平台及其安全 59

3.5.4iOS平台及其安全 62

3.6虚拟化安全 64

3.6.1虚拟化技术概述 64

3.6.2虚拟化技术的分类 65

3.6.3虚拟化环境中的安全威胁 68

3.6.4虚拟化系统的安全保障 69

3.7思考题 70

第4章 网络安全 72

4.1网络安全典型实例分析 72

4.2网络安全概述 73

4.2.1网络安全基本概念 74

4.2.2网络安全的基本内容 75

4.2.3网络安全的目标 76

4.3网络安全面临的威胁 78

4.3.1网络攻击与入侵 78

4.3.2安全攻击分类 78

4.3.3网络攻击方式 79

4.3.4网络攻击的发展趋势 91

4.4开放系统互连安全体系结构 92

4.4.1安全服务 93

4.4.2安全机制 94

4.4.3安全服务与安全机制的关系 95

4.5网络安全技术 96

4.5.1密码学基础 96

4.5.2身份认证 99

4.5.3虚拟专用网络 101

4.5.4防火墙技术 105

4.5.5入侵检测系统 109

4.6.6入侵防御系统 112

4.6.7蜜罐与蜜网技术 114

4.6.8恶意代码防范技术 117

4.6.9计算机病毒防范技术 119

4.7无线网络安全 122

4.7.1蓝牙 Bluetooth 123

4.7.2无线保真Wireless Fidelity 124

4.8思考题 126

第5章 数据安全 127

5.1数据安全问题实例分析 127

5.2数据安全概述 128

5.2.1数据安全的含义 128

5.2.2数据安全的威胁因素 129

5.3数据存储安全 130

5.3.1存储安全技术 130

5.3.2重复数据删除技术 131

5.3数据备份 133

5.3.1数据备份的概念 133

5.3.2备份范围 134

5.3.3数据备份方式 136

5.3.4数据备份技术 136

5.3.5数据备份策略 139

5.4容灾备份 142

5.4.1容灾与备份 142

5.4.2容灾系统及分类 142

5.4.3容灾系统等级划分 143

5.4.4容灾系统的方案选择 146

5.5数据恢复 146

5.6数据销毁 147

5.7思考题 149

第6章 软件安全 150

6.1软件安全实例分析 150

6.2软件安全概述 152

6.2.1软件及软件安全 152

6.2.2软件质量与软件安全 153

6.2.3软件安全相关概念 156

6.3软件如何产生漏洞 158

6.3.1常见的安全设计问题 159

6.3.2编程语言的实现问题 163

6.6.3常见的应用程序安全实现问题 170

6.3.4开发过程中的问题 172

6.3.5部署上的薄弱性 173

6.3.6平台的实现问题 174

6.4软件安全开发模型 176

6.4.1软件安全设计原则 177

6.4.2安全开发生命周期 179

6.4.3安全软件开发生命周期 182

6.5软件安全需求分析 183

6.5.1需求分析流程 184

6.5.2安全需求设计 186

6.6软件安全设计 188

6.6.1软件设计过程 188

6.6.2软件安全设计 189

6.7软件安全编码 191

6.7.1软件安全编码的主要工作 191

6.7.2软件安全编码的基本原则 193

6.7.3安全编码实践 194

6.8软件安全测试 197

6.8.1软件测试过程 197

6.8.2安全测试与传统测试的对比 198

6.8.3软件安全测试方法 200

6.9软件安全部署 204

6.10思考题 205

第7章 社会工程 206

7.1社会工程攻击的典型案例 206

7.2社会工程概述 210

7.2.1什么是社会工程 210

7.2.2社会工程攻击 211

7.2.3社会工程攻击的特点 212

7.2.4社会工程攻击的对象 213

7.3常见的社会工程攻击方式 213

7.4社会工程攻击的防范 215

7.4.1个人用户防范社会工程攻击 215

7.4.2企业用户防范社会工程攻击 216

7.5思考题 218

第8章 网络空间安全管理与教育 219

8.1网络空间安全管理 219

8.1.1安全管理的内容 219

8.1.2安全管理的原则 219

8.2安全机构和人员管理 220

8.2.1安全管理机构 220

8.2.2网络空间安全负责人职能 222

8.2.3安全人员管理 222

8.3技术安全管理 224

8.3.1软件管理 224

8.3.2技术文档管理 225

8.4网络空间安全教育 226

8.4.1动机 226

8.4.2安全意识 226

8.4.3网络空间安全教育的主要内容 226

8.4.4安全教育的基本方法 228

8.4.5重视对未成年人的安全教育 229

8.5思考题 230

第9章 网络空间安全法规与标准 231

9.1法律基本常识 231

9.1.1法律在现实生活中的案例分析 231

9.1.2法律的意义和作用 232

9.1.3法律层次 234

9.2网络安全法及其法律体系 236

9.3我国网络空间安全立法存在的问题 237

9.4标准基础 237

9.4.1标准及标准化 237

9.4.2标准及标准化的作用 239

9.4.3标准的层次和类别 241

9.5国家网络安全标准化工作 243

9.5.1网络安全标准化工作机构 243

9.5.2网络安全标准化工作成果 245

9.6网络安全等级保护 245

9.6.1网络安全等级保护内涵 246

9.6.2网络安全等级保护工作流程 247

9.6.3等级保护标准体系 249

9.6.4等级保护定级方法 250

9.6.5等级保护测评方法 253

9.7思考题 255

第 10章 新环境安全 256

10.1云计算安全 256

10.1.1云计算概述 256

10.1.2云计算安全威胁 258

10.1.3云计算安全技术 260

10.2物联网安全 262

10.2.1物联网概述 262

10.2.2物联网面临的安全问题 264

10.2.3物联网的安全特征 266

10.2.4物联网安全技术 266

10.3大数据安全 267

10.3.1大数据基本概念 268

10.3.2大数据技术面临的安全挑战 269

10.3.3大数据安全技术 273

10.4思考题 276

附录 各级数据中心技术要求 277

参考文献 298

|

|