新書推薦: 《

一间只属于自己的房间 女性主义先锋伍尔夫代表作 女性精神独立与经济独立的象征,做自己,比任何事都更重要

》 售價:NT$

203.0

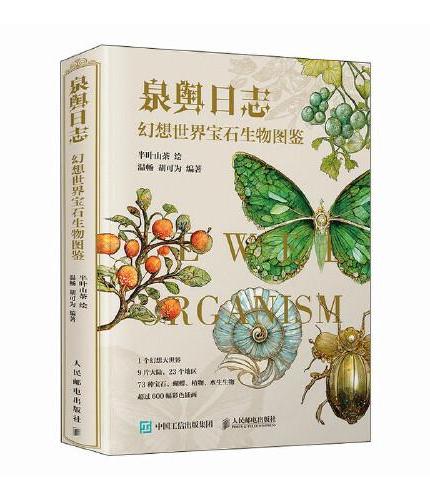

《

泉舆日志 幻想世界宝石生物图鉴

》 售價:NT$

611.0

《

养育女孩 : 官方升级版

》 售價:NT$

230.0

《

跨界:蒂利希思想研究

》 售價:NT$

500.0

《

千万别喝南瓜汤(遵守规则绘本)

》 售價:NT$

203.0

《

大模型启示录

》 售價:NT$

510.0

《

东法西渐:19世纪前西方对中国法的记述与评价

》 售價:NT$

918.0

《

养育男孩:官方升级版

》 售價:NT$

230.0

編輯推薦:

《灰帽黑客第5版》在上一版本的基础上做了全面细致的更新,新增了13章内容,分析敌方当前的武器、技能和战术,提供切实有效的补救措施、案例研究和可部署的测试实验,并揭示黑客们如何获取访问权限、攻击网络设备、编写和注入恶意代码及侵占Web应用程序和浏览器。这个与时俱进的知识宝库也透彻讲解Android漏洞攻击、逆向工程技术和网络法律等主题,呈现物联网等新主题。

內容簡介:

? 利用Ettercap来构建和发动欺骗攻击

關於作者:

Allen Harper博士,CISSP。Allen曾担任美国海军陆战队Marine Corps军官,2007年,在伊拉克之旅结束后退役。Allen拥有30年以上的IT安全经验。Allen从Capella大学获得IT博士学位,研究方向是信息保障和安全;从海军研究生院NPS获得计算机科学硕士学位,从北卡罗来纳州大学获得计算机工程学士学位。Allen负责为Honeynet项目指导开发名为roo的第三代蜜墙CD-ROM。Allen曾担任多家《财富》500强公司和政府机构的安全顾问。Allen对物联网、逆向工程、漏洞发现以及各种形式的道德黑客攻击感兴趣。Allen是N2 Net Security有限公司的创始人,曾担任Tangible安全公司的执行副总裁和首席道德黑客。Allen目前担任利伯缇大学位于弗吉尼亚州林奇堡市网络卓越中心的执行总监。

目錄

目 录

內容試閱

前 言