新書推薦: 《

拍电影的热知识:126部影片里的创作技巧(全彩插图版)

》 售價:NT$

500.0

《

大唐名城:长安风华冠天下

》 售價:NT$

398.0

《

情绪传染(当代西方社会心理学名著译丛)

》 售價:NT$

403.0

《

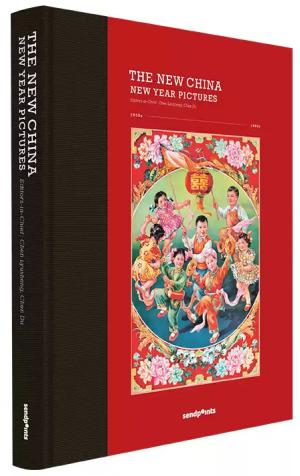

中国年画 1950-1990 THE NEW CHINA: NEW YEAR PICTURE 英文版

》 售價:NT$

1100.0

《

革命与反革命:社会文化视野下的民国政治(近世中国丛书)

》 售價:NT$

435.0

《

画楼:《北洋画报》忆旧(年轮丛书)

》 售價:NT$

1573.0

《

大国脊梁:漫画版

》 售價:NT$

374.0

《

跟着渤海小吏读历史:大唐气象(全三册)

》 售價:NT$

989.0

內容簡介:

信息安全涉及的知识领域十分广泛,既有技术层面的,也有道德、法律层面的,同时对经验和实践能力的要求较高。本书全方位展示了信息安全的理论知识,每章都从一个小故事起步,逐步引出该章要讨论的安全主题,章末则再次回顾故障场景,总结安全知识的应用。

關於作者:

Michael E.Whitman拥有哲学博士学位,以及CISM和CISSP认证资格,是肯尼索州立大学CSIS系信息系统和安全专业的教授,同时担任信息安全教育KSU中心主任。Whitman教授目前为研究生和本科生讲授信息安全和数据通信的课程。他还是多家学术协会的活跃会员,包括计算机安全协会CSI、信息系统安全协会ISSA、乔治亚电子商务协会信息安全工作组、美国计算机协会ACM以及国际信息系统协会AIS。

目錄

目 录