新書推薦:

《

废奴

》

售價:NT$

350.0

《

有法与无法:清代的州县制度及其运作 最新修订版

》

售價:NT$

640.0

《

重启春光

》

售價:NT$

214.0

《

“玉”见中国:玉器文化与中华文明(追寻玉出山河的前世今生,饱览中国万年玉文化的史诗画卷)

》

售價:NT$

690.0

《

官治与自治:20 世纪上半期的中国县制 最新修订版

》

售價:NT$

640.0

《

迈尔斯普通心理学

》

售價:NT$

760.0

《

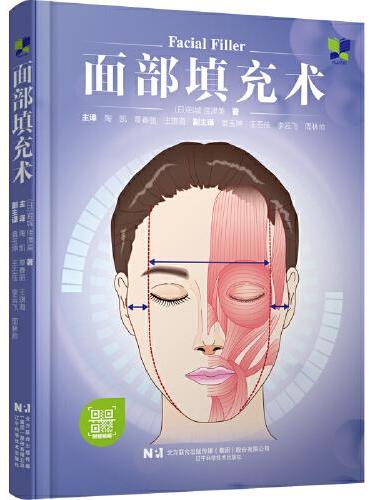

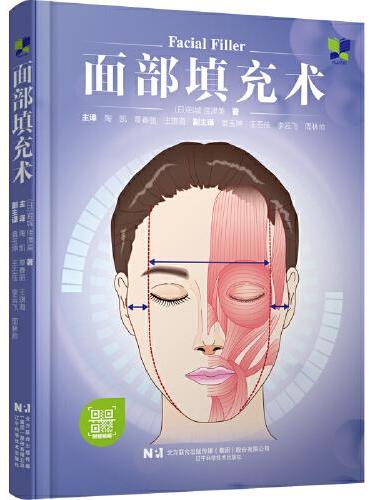

面部填充术

》

售價:NT$

990.0

《

尼泊尔史:王权与变革

》

售價:NT$

430.0

|

| 編輯推薦: |

重量级的UNIXLinux平台日志分析与攻防取证教程

51CTO专家博主的最新力作

|

| 內容簡介: |

本书以开源软件为基础,全面介绍了UNIXLinux安全运维的各方面知识。第一篇从UNIXLinux系统日志、Apache等各类应用日志的格式和收集方法讲起,内容涵盖异构网络系统日志收集和分析工具使用的多个方面;第二篇列举了二十多个常见网络故障案例,每个案例完整地介绍了故障的背景、发生、发展,以及最终的故障排除过程。其目的在于维护网络安全,通过开源工具的灵活运用,来解决运维实战工作中的各种复杂的故障;第三篇重点讲述了网络流量收集监控技术与OSSIM在异常流量监测中的应用。

本书使用了大量开源工具解决方案,是运维工程师、网络安全从业人员不可多得的参考资料。

|

| 關於作者: |

|

李晨光,毕业于中国科学院研究生院,就职于世界500强企业,资深网络架构师、51CTO学院讲师、IBM精英讲师、UNIXLinux系统安全专家,现任中国计算机学会(CCF)高级会员;曾获2011~2013年度全国IT博客10强。从事IDC机房网络设备运维十多年,持有多个IT认证;对LinuxUNIX、网络安全防护有深入研究。曾出版畅销书《Linux企业应用案例精解》和《Linux企业应用案例精解第2版》,多次在国内信息安全大会发表技术演讲,2012年受邀担任中国系统架构师大会(SACC)运维开发专场嘉宾主持人;先后在国内《计算机安全》、《程序员》、《计算机世界》、《网络运维与管理》、《黑客防线》等专业杂志发表论文六十余篇,撰写的技术博文广泛刊登在51CTO、IT168、ChinaUnix、赛迪网、天极网、比特网等国内知名IT网站。

|

| 目錄:

|

第一篇 日志分析基础

第1章 网络日志获取与分析

1.1 网络环境日志分类

1.2 Web日志分析

1.3 FTP服务器日志解析

1.4 用LogParser分析Windows系统日志

1.5 Squid服务日志分析

1.6 NFS服务日志分析

1.7 iptables日志分析

1.8 Samba日志审计

1.9 DNS日志分析

1.10 DHCP服务器日志

1.11 邮件服务器日志

1.12 Linux下双机系统日志

1.13 其他UNIX系统日志分析GUI工具

1.14 可视化日志分析工具

第2章 UNIXLinux系统取证

2.1 常见IP追踪方法

2.2 重要信息收集

2.3 常用搜索工具

2.4 集成取证工具箱介绍

2.5 案例一:闪现Segmentation Fault为哪般

2.6 案例二:谁动了我的胶片

第3章 建立日志分析系统

3.1 日志采集基础

3.2 时间同步

3.3 网络设备日志分析与举例

3.4 选择日志管理系统的十大问题

3.5 利用日志管理工具更轻松

3.6 用Sawmill搭建日志平台

3.7 使用Splunk分析日志

第二篇 日志分析实战

第4章 DNS系统故障分析

4.1 案例三:邂逅DNS故障

4.2 DNS漏洞扫描方法

4.3 DNS Flood Detector让DNS更安全

第5章 DoS防御分析

5.1 案例四:网站遭遇DoS攻击

5.2 案例五:“太囧”防火墙

第6章 UNIX后门与溢出案例分析

6.1 如何防范rootkit攻击

6.2 防范rootkit的工具

6.3 安装LIDS

6.4 安装与配置AIDE

6.5 案例六:围堵Solaris后门

6.6 案例七:遭遇溢出攻击

6.7 案例八:真假root账号

6.8 案例九:为rootkit把脉

第7章 UNIX系统防范案例

7.1 案例十:当网页遭遇篡改之后

7.2 案例十一:UNIX下捉虫记

7.3 案例十二:泄露的裁员名单

第8章 SQL注入防护案例分析

8.1 案例十三:后台数据库遭遇SQL注入

8.2 案例十四:大意的程序员之SQL注入

8.3 利用OSSIM监测SQL注入

8.4 LAMP网站的SQL 注入预防

8.5 通过日志检测预防SQL注入

第9章 远程连接安全案例

9.1 案例十五:修补SSH服务器漏洞

9.2 案例十六:无辜的“跳板”

第10章 Snort系统部署及应用案例

10.1 Snort安装与使用

10.2 Snort日志分析

10.3 Snort 规则详解

10.4 基于OSSIM平台的WIDS系统

10.5 案例研究十七:IDS系统遭遇IP碎片攻击

10.6 案例十八:智取不速之客

第11章 WLAN案例分析

11.1 WLAN安全漏洞与威胁

11.2 案例十九:无线网遭受的攻击

11.3 案例二十:无线会场的“不速之客”

第12章 数据加密与解密案例

12.1 GPG概述

12.2 案例二十一:“神秘”的加密指纹

第三篇 网络流量与日志监控

第13章 网络流量监控

13.1 网络监听关键技术

13.2 用NetFlow分析网络异常流量

13.3 VMware ESXi服务器监控

13.4 应用层数据包解码

13.5 网络嗅探器的检测及预防

第14章 OSSIM综合应用

14.1 OSSIM的产生

14.2 OSSIM架构与原理

14.3 部署OSSIM

14.4 OSSIM安装后续工作

14.5 使用OSSIM系统

14.6 风险评估方法

14.7 OSSIM关联分析技术

14.8 OSSIM日志管理平台

14.9 OSSIM系统中的IDS应用

14.10 OSSIM流量监控工具应用

14.11 OSSIM应用资产管理

14.12 OSSIM在蠕虫预防中的应用

14.13 监测shellcode

14.14 OSSIM在漏洞扫描中的应用

14.15 常见OSSIM应用问答

|

| 內容試閱:

|

国内已出版了不少网络攻防等安全方面的书籍,其中多数是以Windows平台为基础。但互联网应用服务器大多架构在UNIXLinux系统之上,读者迫切需要了解有关这些系统的安全案例。所以我决心写一本基于UNIXLinux的书,从一个白帽的视角,为大家讲述企业网中UNIXLinux系统在面临各种网络威胁时,如何通过日志信息查找问题的蛛丝马迹,修复网络漏洞,构建安全的网络环境。

书中案例覆盖了如今网络应用中典型的攻击类型,例如DDoS、恶意代码、缓冲区溢出、Web应用攻击、IP碎片攻击、中间人攻击、无线网攻击及SQL注入攻击等内容。每段故事首先描述一起安全事件。然后由管理员进行现场勘查,收集各种信息(包括日志文件、拓扑图和设备配置文件),再对各种安全事件报警信息进行交叉关联分析,并引导读者自己分析入侵原因,将读者带入案例中。最后作者给出入侵过程的来龙去脉,在每个案例结尾提出针对这类攻击的防范手段和补救措施,重点在于告诉读者如何进行系统和网络取证,查找并修复各种漏洞,从而进行有效防御。

作者

|

|