新書推薦:

《

揭秘立体翻翻书--我们的国宝

》

售價:NT$

490.0

《

清代贡院史

》

售價:NT$

800.0

《

光焰摇曳——变革与守望的梁启超

》

售價:NT$

440.0

《

发展与制约:明清江南生产力研究(壹卷李伯重文集:江南水乡,经济兴衰,一本书带你穿越历史的迷雾)

》

售價:NT$

480.0

《

走进史学(壹卷李伯重文集:李伯重先生的学术印记与时代见证)

》

售價:NT$

360.0

《

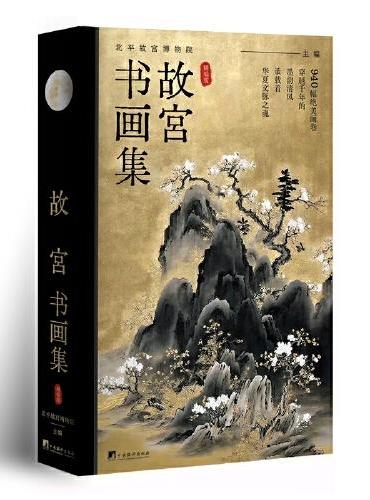

故宫书画集(精编盒装)版传统文化收藏鉴赏艺术书法人物花鸟扇面雕刻探秘故宫书画简体中文注释解析

》

售價:NT$

1490.0

《

《往事和近事(增订本)》(著名学者葛剑雄教授代表作,新增修订、全新推出。跨越三十多年的写作,多角度讲述中华文明)

》

售價:NT$

349.0

《

往事和近事:历史地理学泰斗、百家讲坛主讲葛剑雄经典文集

》

售價:NT$

349.0

|

| 編輯推薦: |

|

绿盟科技——巨人背后的专家。在竞争激烈的互联网领域,总有一些组织和个人利用DDoS攻击进行破坏,从而达成各自的目的。本书为您揭晓互联网上最具破坏力,最难防御的攻击之一——DDoS

|

| 內容簡介: |

网际空间的发展带来了机遇,也带来了威胁,DDoS是其中最具破坏力的攻击之一。本书从不同角度对DDoS进行了介绍,目的是从被攻击者的角度解答一些基本问题:谁在攻击我?攻击我的目的是什么?攻击者怎样进行攻击?我该如何保护自己?全书共分7章。第1章讲述了DDoS的发展历史,梳理了探索期、工具化、武器化和普及化的过程。第2章介绍了DDoS攻击的主要来源—僵尸网络,对于其发展、组建和危害进行了讨论,并专门介绍了自愿型僵尸网络。第3章讲解了DDoS的主要攻击方法,包括攻击网络带宽资源型、攻击系统资源型以及攻击应用资源型。第4章列举了攻击者使用的主要DDoS工具,对于综合性工具、压力测试工具和专业攻击工具分别举例详细介绍。第5章从攻击者的角度讨论了DDoS的成本和收益问题。第6章分析了DDoS的治理和缓解方法,对源头、路径和反射点的治理以及稀释和清洗技术进行了介绍。第7章展望未来,对网络战、APT攻击和大数据技术进行了一些探讨。

本书适合各类人员阅读,信息安全专业的学生和爱好者、从事信息安全的咨询和运维人员、企业IT策略的制定者,都可以从中找到自己感兴趣的部分。

|

| 關於作者: |

鲍旭华:博士,绿盟科技战略研究部研究员,主要研究领域为信息安全事件分析、安全智能和态势感知。baoxuhua@nsfocus.com

洪海:绿盟科技安全研究部研究员,长期专注于网络攻防技术的研究,主要的研究方向包括:漏洞挖掘与利用的相关技术、分布式拒绝服务攻击、下一代网络的安全性问题等。honghai@nsfocus.com

曹志华:绿盟科技安全研究员,酷爱逆向工程,是OD、IDA及wireshark的忠实粉丝。感兴趣的方向包括壳、Botnet、数据包分析等。现专注于DDoS网络攻防。caozhihua@nsfocus.com

|

| 目錄:

|

序

前言

第1章 DDoS攻击的历史

1.1 探索期:个人黑客的攻击

1.1.1 第一次拒绝服务攻击

1.1.2 分布式攻击网络:Trinoo

1.1.3 黑手党男孩

1.1.4 根域名服务器的危机

1.2 工具化:有组织攻击

1.2.1 在线市场面临的勒索

1.2.2 世界杯博彩网站敲诈案

1.2.3 操纵政党选举的攻击

1.2.4 燕子行动

1.2.5 史上最大规模的DDoS

1.3 武器化:网络战

1.3.1 网络战爆发:爱沙尼亚战争

1.3.2 硝烟再起:格鲁吉亚战争

1.3.3 美韩政府网站遭攻击

1.4 普及化:黑客行动主义

1.4.1 匿名者挑战山达基教会

1.4.2 维基解密事件

1.4.3 索尼信息泄露案

1.5 小结

1.6 参考资料

第2章 DDoS攻击的来源

2.1 僵尸网络的发展

2.1.1 演化和发展趋势

2.1.2 知名僵尸网络

2.2 僵尸网络的组建

2.2.1 节点

2.2.2 控制

2.3 僵尸网络的危害

2.4 自愿型僵尸网络

2.5 小结

2.6 参考资料

第3章 DDoS攻击的方法

3.1 攻击网络带宽资源

3.1.1 直接攻击

3.1.2 反射和放大攻击

3.1.3 攻击链路

3.2 攻击系统资源

3.2.1 攻击TCP连接

3.2.2 攻击SSL连接

3.3 攻击应用资源

3.3.1 攻击DNS服务

3.3.2 攻击Web服务

3.4 混合攻击

3.5 小结

3.6 参考资料

第4章 DDoS攻击的工具

4.1 综合性工具

4.1.1 Hping

4.1.2 PenTBox

4.1.3 Zarp

4.2 压力测试工具

4.2.1 LOIC

4.2.2 HOIC

4.2.3 HULK

4.3 专业攻击工具

4.3.1 Slowloris

4.3.2 R.U.D.Y.

4.3.3 THC SSL DOS

4.4 小结

4.5 参考资料

第5章 DDoS攻击的成本和收益

5.1 攻击成本

5.2 获取收益

5.2.1 敲诈勒索

5.2.2 实施报复

5.2.3 获取竞争优势

5.3 小结

5.4 参考资料

第6章 DDoS攻击的治理和缓解

6.1 攻击的治理

6.1.1 僵尸网络的治理

6.1.2 地址伪造攻击的治理

6.1.3 攻击反射点的治理

6.2 攻击的缓解

6.2.1 攻击流量的稀释

6.2.2 攻击流量的清洗

6.3 小结

6.4 参考资料

第7章 未来与展望

7.1 未来的网络战

7.2 DDoS的APT时代

7.3 DDoS与大数据

附录A DDoS主要攻击方法、工具和事件一览

附录B 关于DDoS的9个误区

附录C 国外知名黑客组织和个人简介

附录D NTP和DNS放大攻击详解

|

| 內容試閱:

|

第2章

DDoS攻击的来源

“敌人知我之情,通我之谋,动而得我事,其锐士伏于深草,要隘路,击我便处,为之奈何?”

—《六韬·临境》

分布式拒绝服务攻击不会凭空产生,而是有其特定的来源。绝大部分的分布式拒绝服务攻击都是从僵尸网络(Botnet)产生的。

什么是僵尸网络呢?在描述它之前,需要先解释什么是僵尸程序(Bot)。僵尸程序是组成僵尸网络的基础,它通常指可以自动地执行预定义功能,可以被预定义的指令控制的一种计算机程序。僵尸程序不一定都是恶意的,但在僵尸网络中的僵尸程序都是设计用来完成恶意功能的。

实际上,僵尸网络并没有规范而确切的定义。数量庞大的僵尸程序通过一定方式联合,就可以组建成为僵尸网络。僵尸网络一般指僵尸主人(Botmaster)出于恶意目的,传播大量僵尸程序,并采用一对多方式进行控制的大型网络。僵尸网络是在网络蠕虫、木马、后门等传统恶意代码形态的基础上发展并融合而产生的一种复合攻击方式。

因为僵尸网络中的僵尸主机数量往往非常庞大而且分布广泛,所以相比于其他恶意程序,僵尸网络的危害程度和防御难度往往更大。从表2-1的对比结果来看,虽然僵尸和其他恶意代码有一些相似的地方,但它作为新的恶意代码类别,也有其自身的一些特点。

僵尸网络的一个特点是,控制者和僵尸程序之间存在一对多的控制关系。这种控制具有高度可控性,在僵尸主机采取行动时,不需要控制者登录该主机操作系统。

表2-1 常见恶意代码特性比对

类型 传播性 可控性 窃密性 危害级别

僵尸(Bot) 具备 高度可控 有 全部控制:高

蠕虫(Worm) 主动传播 一般没有 一般没有 网络流量:高

木马(Trojan) 不具备 可控 有 账户密码:高

后门(Backdoor) 不具备 可控 有 完全控制:高

病毒(Virus) 用户干预 一般没有 一般没有 感染文件:中

间谍(Spyware) 一般没有 一般没有 有 信息泄露:中

僵尸网络的另一个特点是,控制者在发布指令后,就可以断开与僵尸网络的连接。之后,控制指令会在僵尸程序之间自行传播和执行。因此,僵尸主机能够在控制者很少或不插手的情况下协同合作,共同完成一项任务。

为了使读者对僵尸网络有更直观的认识,图2-1给出一个僵尸网络简化后的拓扑示意图。

图2-1 简化的僵尸网络拓扑

本章将对作为分布式拒绝服务攻击主要来源的僵尸网络进行详细介绍。

2.1 僵尸网络的发展

僵尸网络是随着自动智能程序的应用而逐渐发展起来的,从良性僵尸网络的出现到恶意僵尸网络的实现,从被动传播到利用蠕虫技术主动传播,从使用简单的 IRC协议构成控制信道到复杂多变的对等网络(Peer-to-Peer,P2P)结构的控制模式,僵尸网络逐渐发展成规模庞大、功能多样且不易检测的恶意模式,给当前的网络安全带来了不容忽视的威胁。

本节首先简单回顾僵尸网络的演化历史,并根据僵尸网络发展的状况讨论其发展趋势。之后,会对世界上一些知名的僵尸网络进行简要的介绍。

2.1.1 演化和发展趋势

僵尸网络的历史渊源可以追溯到1993年因特网初期的中继聊天(Internet Relay Chat,IRC)网络中出现的Bot工具—Eggdrop,这是一种良性Bot。它的实现初衷是能够自动地执行如防止频道被滥用、权限管理、频道事件记录等一系列功能,从而帮助IRC网络管理员更方便地管理这些聊天网络。

受到良性Bot工具的启发,黑客开始编写僵尸程序对大量的受害主机进行控制,以利用这些主机资源达到恶意目的。1999年6月,在因特网上出现的PrettyPark首次使用了IRC协议构建命令与控制信道,从而成为第一个IRC僵尸网络。之后,IRC僵尸网络层出不穷,如在mIRC客户端程序上通过脚本实现的GT-Bot、开源发布并广泛流传的Sdbot、具有高度模块化设计的Agobot等,这使得 IRC成为当时构建僵尸网络命令与控制信道的主流协议。

随着僵尸网络防御技术的不断演进,僵尸网络的传播和组建受到了一定遏制,黑客为了让僵尸网络更具隐蔽性和抗打击性,开始不断地尝试对其组织形式进行创新和发展,相继出现了基于超文本传输协议(HyperText Transfer Protocol,HTTP)及P2P协议构建命令与控制信道的僵尸网络。例如,专注银行窃密的Zeus采用的是HTTP,而主机感染数庞大的Zeroaccess僵尸网络则采用了P2P协议。

僵尸网络的演化过程如图2-2所示。

图2-2 僵尸网络的演化

随着防御方安全方案的不断推出以及国家有关网络安全法规的不断完善,僵尸程序和僵尸网络在发展过程中也出现了一些调整,这些调整体现出了僵尸网络的发展趋势。

(1)基于IRC的僵尸网络逐渐减少

基于IRC协议的僵尸网络最早出现,曾一度被作为僵尸网络的代名词。安全人员对这类Botnet的研究最早、也最多,相应的有效的检测手段也越来越多。目前,越来越多的僵尸网络不再使用IRC协议,转而使用HTTP或P2P协议进行通信和控制。

(2)控制国内僵尸主机的命令与控制服务器被逐步移到国外

伴随着国内网络安全立法的不断完善,黑客发动攻击被逮捕的风险不断加大,迫使越来越多的黑客将服务器放置于国外。图2-3是国内安全厂商绿盟科技发布的《2012绿盟科技威胁态势报告》[1]中根据检测到的控制端所在地绘制的分布图。

|

|